هذه الوحدة التعليمية هي مورد مرجعي للمحاضرين

استخدام التكنولوجيا لمنع ومكافحة الاتجار بالأشخاص وتهريب المهاجرين

إن التقدم في التكنولوجيا، لا سيما تكنولوجيات المعلومات والاتصالات التي يتيسر الوصول إليها عن طريق الهواتف الذكية والإنترنت، يشكل وييسر جرائم الاتجار والتهريب ويخلق حواجز إضافية أمام اكتشافها والتحقيق فيها. وسوف ينظر هذا الجزء في كيفية الاستفادة من التكنولوجيات لمنع هذه الجرائم وكشفها والتدخل فيها وإحباطها في نهاية المطاف. كما سيشير أيضًا إلى جانب حاسم آخر من جوانب استخدام التكنولوجيا هذه؛ أي كيف تقوم الدول ووكالات إنفاذ القانون والهيئات الخاصة بجمع المعلومات التي يتم الحصول عليها أثناء عمليات التحقيق هذه والاحتفاظ بها واستخدامها. وتثير جميع هذه الإجراءات مخاوفًا محتملة بشأن خصوصية البيانات الشخصية (انظر الجريمة الإلكترونية، الوحدة التعليمية 10: الخصوصية وحماية البيانات لمزيد من المعلومات).

وهناك اهتمام متزايد بإيجاد سبل "لاستغلال التكنولوجيا"

ولتعطيل شبكات الاتجار بالبشر وتهريب المهاجرين، فعلى سبيل المثال، تستخدم سلطات انفاذ القوانين التكنولوجيا لتحديد المتاجرين والمهربين، والتنقيب في البيانات لتحديد المعاملات المشبوهة (لاتونيرو 2012 الصفحة 5، والمفوضية الأوروبية 2016). فقد أصبحت التكنولوجيا على الحدود منتشرة على نحو متزايد، وهذا يؤثر على سهولة الحركة ولكنه يتيح أيضًا الفرصة لمكافحة التهريب، شريطة أن تكون قوات الحدود مدربة تدريبًا كافيًا على القضايا وأن تكون قادرة على تحديد مؤشرات التهريب. ويمكن للتكنولوجيا أيضًا أن تيسر تسجيل المعلومات المتعلقة بضحايا الاتجار الذين تم التعرف عليهم وتخزينها وتحليلها وتبادلها. وعلاوة على ذلك، يمكن استخدام الدليل على أن المشتبه بهم قد استخدموا هويات متصل مزيفة أو برامج تجسس لدحض ادعاءات الجمعيات البريئة وإثبات النية الإجرامية. وتساعد عمليات حجز الرحلات الجوية والسجلات المصرفية لعمليات السحب النقدي في الخارج في إثبات الاتجار عبر الوطني.

ومن المصادر المفيدة ومصادر الإدانة عادة للأدلة الرقمية ما يلي:

- بيانات الهاتف – يعني اعتماد متاجرين ومهربين العصر الحديث على هواتفهم الذكية أن هناك مجموعة كبيرة من الأدلة المتوفرة على هذه الأجهزة إذا أمكن الوصول إليها؛

- منشورات وسائل التواصل الاجتماعي – يمكن جمع الصور والفيديوهات وجهات الاتصال والشركاء والمواقع وغيرها من المعلومات من حسابات التواصل الاجتماعي؛

- البصمات الرقمية، بما في ذلك سجل المتصفح على أجهزة الكمبيوتر الشخصية وعناوين بروتوكول الإنترنت (IP).

وإن استخدام هذا الدليل الرقمي يسمح ببناء قضايا أقوى بكثير. كما يمكنه أن يدعم روايات الضحايا والشهود عندما يدلون بالشهادة. وفي غياب الضحايا أو الشهود للإدلاء بشهاداتهم، يمكن للمدعين العامين والسلطات استخدام الأدلة الرقمية بمفردها لرفع القضايا إلى المحكمة وضمان صدور أحكام الإدانة (انظر الوحدة التعليمية 4: مدخل إلى علم الاستدلال الجنائي الرقمي، الوحدة التعليمية 5: التحقيق في الجرائم الإلكترونية، الوحدة التعليمية 6: الجوانب العملية للتحقيقات في الجريمة الإلكترونية وعلم الاستدلال الجنائي الرقمي من سلسلة الوحدات التعليمية الجامعية عن الجرائم الإلكترونية).

وقد تتوفر الأدلة الرقمية من المستندات التي تم مصادرتها من المهاجرين المهربين أو ضحايا الاتجار، أو من المشتبه بهم. وتجري تحقيقات إنفاذ القانون لتحديد أدلة والتحقيق فيها والحصول عليها مما يؤدي في نهاية المطاف إلى مقاضاة المتاجرين وحماية الضحايا. وفيما يتعلق بالجريمة المنظمة عبر الوطنية، ينبغي أن يكون هذا الأمر تعاونيًا. فعلى سبيل المثال، العملية في جميع أنحاء الدولة التي قام بها مكتب التحقيقات الفيدرالي في الولايات المتحدة الأمريكية، والتي تم إجراؤها في عام 2017 للمرة الحادية عشرة بالتعاون مع بلاد أخرى (كندا والمملكة المتحدة والفلبين وتايلاند وكمبوديا)، ونفذت أنشطة هذه العمليات على أرض الواقع (في الحانات ونوادي القمار ومحطات الشاحنات على سبيل المثال) وعلى الإنترنت أيضًا، مما أسفر عن اعتقال 120 من المتاجرين (مكتب التحقيقات الفيدرالي 2017).

وتلتقي مفاهيم التحقيق والردع عندما يتعلق الأمر بالوجود الافتراضي لإنفاذ القانون، والذي غالبًا ما يكون في هيئة إنشاء صفحات شخصية "وهمية" لنصب كمين للمجرمين المنظمين الذين يعملون على الإنترنت. ويمكن أن يسمح استخدام الصفحات الشخصية المزيفة بجمع الأدلة الرقمية كجزء من التحقيق. كما أنها يمكن أن تعمل كرادع: إذا شعر المتاجر المحتمل بالخوف من أنه قد يكون يتواصل مع ضابط شرطة، فمن غير المحتمل أن يقوم بتلك المخاطرة. ولكن لابد من توخي الحذر عندما تحظر الولايات القضائية الفردية العمليات التي تنطوي على فخ أو عمليات "التقصي الغامض".

والعقبة الرئيسية التي تواجه التحقيقات هي الوقت اللازم لإجرائها وعدم القدرة على المشاركة في أنشطة إجرامية باستثناء العمليات "السرية" المصرح بها. ويمكن الاستفادة من التكنولوجيا لتقليل الوقت المستغرق لتحديد الجناة والضحايا وإزالة المحتوى المرتبط بالاتجار بالأشخاص/التهريب بشكل استباقي. فعلى سبيل المثال، يمكن استخدام روبوتات الدردشة للمشاركة في محادثات مع آلاف من الذين يسيئون استخدام الإنترنت في الوقت نفسه. ويجدر الإشارة إلى أن الحصول على موافقة أخلاقية على بعض تقنيات البحث قد يكون صعبًا، الأمر الذي قد يؤثر على التقدم المحرز في سير التحقيقيات، خاصة في الحالات التي لا يكون للولايات القضائية رغبة سياسية في التعاون.

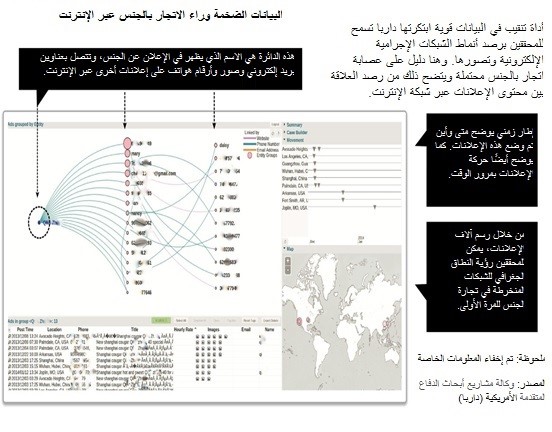

وهناك طريقة أخرى للتغلب على العقبات التي تواجه التحقيقات، وهي استخدام زاحف الشبكة وأدوات التنقيب في البيانات. وقد طورت وكالة مشاريع أبحاث الدفاع المتقدمة (داربا) أدوات في إطار برنامجها ميميكس (Memex) والتي اُستخدمت لتحديد هوية المتاجرين بالبشر وضحايا الاتجار. وكجزء من ميميكس، تم تطوير زاحف الشبكة وأدوات التنقيب في البيانات التي تقوم باستخراج بيانات الإعلانات على الإنترنت (على الشبكة المرئية والعميقة) وإنشاء قواعد بيانات باستخدام هذه المعلومات. وتقوم هذه الأدوات (مثل DIG وTellFinder) على وجه الخصوص، بتمشيط الإعلانات، وتنزيل المحتوى، وتحديد الروابط بين العناصر التي يتم تنزيلها، وإضافة قواعد بيانات للمعلومات وتمكين الاستفسارات في قواعد البيانات (كارامان وتشين وتشانج ونودلاند، بدون تاريخ محدد؛ بيليرين 2017. ويتم التنقيب في المعلومات المتوفرة في قواعد البيانات هذه لتحديد الاتجاهات والأنماط وتخطط بصيغ مرئية. ويتيح هذا التخطيط إمكانية تحديد الأطر الزمنية وتحركات الضحايا (انظر الصورة أدناه).

الشكل 1

المصدر: موقع DeepDive

الصور

تحتوي الصور التي يتم التقاطها باستخدام الهواتف المحمولة أو الكاميرات الرقمية على بيانات وصفية (انظر أيضًا الجريمة الإلكترونية الوحدة التعليمية 4: مدخل إلى علم الاستدلال الجنائي الرقمي). وتحتوي البيانات الوصفية هذه، المعروفة بالبيانات المخفية داخل الصور (Exif)، على معلومات حول الكاميرا المستخدمة وكذلك الصورة نفسها، مثل أبعادها وصيغتها. وقد تطابق بيانات Exif الصور مع الأجهزة التي في حوزة المشتبه به. وعلى نحو مشابه، قد تساعد بيانات Exif في تقديم التواريخ التي تم فيها التقاط الصور والجرائم المرتكبة. ويمكن أيضًا استخدام موضوع الصور والوسم الجغرافي لتحديد الموقع الذي وقع فيه حدث مادي.

بيانات نظام تحديد المواقع العالمي

يمكن استخدام بيانات نظام تحديد المواقع العالمي لتتبع الموقع وسجل الجهاز. وفي إحدى الحالات من الولايات المتحدة الأمريكية في عام 2011، أبرم رجل إقرارًا بالذنب لارتكاب جرائم الاتجار بعد أن نشر خدمات تجارية لقاصرعلىموقع باكبيج (Backpage). وتمكن المحققون من استخدام بيانات نظام تحديد المواقع العالمي على سيارة المتاجر لتحديد مواقع عدة عملاء )لاتونيرو 2011). ومثال آخر على استخدام تكنولوجيا الأقمار الصناعية هو مشروع مرصد الاسترقاق القائم على بيانات جغرافية مكانية الذي نفذته جامعة نوتنغهام، والذي يستخدم الاستخبارات المتعلقة بالجغرافيا المكانية للكشف عن حالات الرق. وفي عام 2016، أفادت صحيفة التليجراف أن هذا البحث قد تم استخدامه للكشف عن خمسة معسكرات عمل مجهولة في بنجلاديش يشتبه في استخدامها للأطفال كعبيد.

القطاع الخاص

أي جهود مبذولة للاستفادة من التكنولوجيا لمكافحة تهريب المهاجرين والاتجار بالأشخاص على حد سواء، تنطوي حتمًا على التعاون بين القطاع الخاص - تطوير البرمجيات ومشاركة البيانات والمعلومات - ووكالات إنفاذ القانون وهيئات المقاضاة. وفي عام 2018، أعلنت المبادرة العالمية لمكافحة الجريمة المنظمة عبر الوطنية عن مبادرة التكنولوجيا لمكافحة الاتجار، وهي عبارة عن تعاون بين شركات التكنولوجيا العالمية ومنظمات المجتمع المدني والأمم المتحدة لدعم القضاء على العمل القسري والاتجار بالبشر من خلال استخدام التكنولوجيا.

ومن أمثلة المساهمات التي قدمها القطاع الخاص شركة مايكروسوفت، التي نظمت منتديات أكاديمية في هذا المجال، ووضعت أداة (PhotoDNA) في عام 2009 لتحليل صور الاعتداء الجنسي على الأطفال، التي يمكن استخدامها (مجانًا) من جانب وكالات إنفاذ القانون والشركات لتحديد موقع صور الاعتداء الجنسي على الأطفال وحذفها. كما طورت شركات أخرى برمجيات تحدد ضحايا الاتجار بالأطفال من خلال تحليل الروابط، على سبيل المثال، تستخدم أداة سبوت لايت (Spotlight) الخاصة بمؤسسة ثورن (Thorn) لتحديد الإعلانات على شبكة الإنترنت عن الجنس مع الأطفال دون السن القانونية من خلال تحليل كميات هائلة من البيانات التي يتم جمعها من الإعلانات على شبكة الإنترنت من أجل تحديد الأنماط والروابط (ثورن، غير مؤرخة). وقد اُستخدمت هذه الأداة في عمليات إنفاذ القانون السرية، مثل العملية في جميع أنحاء الدولة (ثورن، غير مؤرخة).

كما تستطيع البنوك أن تلعب دورًا في عملية الكشف. ومن بين السبل التي يمكن من خلالها جذب المؤسسات المالية إلى مكافحة الاتجار بالأشخاص مبادرة ليختنشتاين، التي تشجع الابتكار في القطاع المالي لمكافحة الجريمة. وعلى الرغم من التحليل الكامل لهذه المبادرة، إلا أن النماذج المصرفية ومتطلبات الإبلاغ لا تدخل ضمن نطاق هذه الوحدة التعليمية (انظر مقال صحيفة الإيكونوميست حول البرمجيات التي تكشف عن الاتجار بالبشر).

وسائل التواصل الاجتماعي

تستخدم منظمات مكافحة الاتجار منصات التواصل الاجتماعي، مثل فيسبوك وتويتر، لنقل المعلومات عن الاتجار بالأشخاص وتهريب المهاجرين، ونشر معلومات عن حالات الاتجار والتهريب والروابط الخاصة بها، والقصص الإخبارية ذات الصلة، والتواصل مع منظمات أخرى ذات أهداف مماثلة، ونشر الفرص لمشاركة المجتمع المدني في حملات مكافحة الاتجار والتهريب (لاتونيرو 2012). وتستخدم هذه المنظمات أيضًا منصات مشاركة الفيديو (مثل يوتيوب) لتوعية الجمهور بشأن الاتجار بالأشخاص وتهريب المهاجرين. فعلى سبيل المثال، يستخدم مشروع بولاريس (Polaris)– وهي منظمة غير حكومية تعمل على مكافحة الاتجار ومنعه – وسائل التواصل الاجتماعي ومنصات مشاركة الفيديو لرفع الوعي، كما أطلقت خدمة إرسال الرسائل النصية (BeFree) المتوفرة على مدار 24 ساعة طوال أيام الأسبوع، حيث يمكن لضحايا الاتجار بالبشر والناجين منه الحصول على المساعدة. ووضعت آليات الإبلاغ للشهود والضحايا عن طريق الهاتف أو شبكة الإنترنت. ومن الأمثلة الأخرى المبادرة المشتركة بين هيئة تنظيم سوق العمل البحرينية وشركة فيفا للاتصالات، والتي توفر شرائح الهاتف المحمول (SIM Cards) للعمال الوافدين الذين يصلون إلى البلاد لكي يمكنهم الإبلاغ عن الإساءات

التعهيد الجماعي

تم تطبيق التعهيد الجماعي "فعل القيام بأحد المهام التي يؤديها عادة وكيل معين (موظف عادة) والاستعانة بمصادر خارجية تتمثل في مجموعة كبيرة غير محددة عمومًا من الأشخاص في شكل مكالمة مفتوحة" (هوي 2006) على مبادرات مكافحة الاتجار (لاتونيرو 2012، الصفحتان 20 و21). يدعو أحد التطبيقات المبتكرة للغاية، ترافيك كام (TraffickCam)، أفراد من عامة الناس إلى تحميل صور غرف الفندق التي يقيمون فيها، بحيث يمكن بناء قاعدة بيانات من المصادر الجماعية باستخدام صور وسمات هذه الغرف لتحديد أين يحتجز ضحايا الاتجار و/أو يساء معاملتهم. ويصبح هذا التحديد ممكنًا من خلال فحص البيئة المحيطة للصور أو الفيديوهات التي تصور الضحية ويتم نشرها. وسيعتمد هذا المجال على مستويات الوعي بالاتجار بالأشخاص في ولاية قضائية معينة. وكمحاضر، يمكنك أن تطلب من الطلاب مناقشة مستويات الوعي الحالية في بلادهم وكيف يمكن تحسين مستوى الوعي، إذا لزم الأمر.

التالي: مخاوف تتعلق بالخصوصية والبيانات

التالي: مخاوف تتعلق بالخصوصية والبيانات

العودة إلى الأعلى

العودة إلى الأعلى