Данный модуль является ресурсом для лекторов

Преступления против конфиденциальности, целостности и доступности компьютерных данных или систем

Как обсуждалось в Модуле 1 Серии модулей по киберпреступности: «Введение в киберпреступность», к «новым» киберпреступлениям (т.е. киберзависимым преступлениям) относятся в первую очередь те преступления, которые нацелены на системы, сети и данные и совершаются с целью нарушения их конфиденциальности (т.е. когда системы, сети и данные защищены, и только авторизованные пользователи могут получить к ним доступ), целостности (т. е. когда данные являются точными и достоверными и не подвергались изменениям) и доступности (т.е. когда данные, услуги и системы доступны по первому требованию). Эти киберпреступления включают в себя хакерские атаки; создание, хранение и распространение вредоносных программ; атаки типа «отказ в обслуживании» (DoS); распределенные атаки типа «отказ в обслуживании» (DDoS); и порча веб-сайтов (то есть форма онлайн-вандализма, нацеленная на содержимое веб-сайтов).

Знаете ли вы?

На Филиппинах Закон о предупреждении киберпреступности 2012 года, Республиканский закон №.10175 (RA10175), содержит отдельное положение, классифицирующее преступления, предусмотренные в пересмотренном Уголовном кодексе (закон 1930 года) и специальных законах, которые, если они совершаются с использованием ИКТ, считаются киберпреступлениями и влекут за собой наказания, размер которых на одну степень выше размеров наказания, предусмотренных пересмотренным Уголовным кодексом.

Хакерская атака – это термин, используемый для описания несанкционированного доступа к системам, сетям и данным (далее именуются целью). Хакерские атаки могут совершаться исключительно для получения доступа к цели или для получения и/или сохранения такого доступа после истечения срока действия разрешения на доступ. Примерами национальных и региональных законов, устанавливающих уголовную ответственность за преднамеренный несанкционированный доступ (см. Модуль 3 Серии модулей по киберпреступности: «Правовая база и права человека» для получения информации об уровнях уголовно-правовой вины применительно к киберпреступности) к веб-сайту или информации в обход мер безопасности, являются законы Объединенных Арабских Эмиратов: статья 1 Федерального закона №.2 от 2006 года о предупреждении преступлений в области информационных технологий, и статья 2 Конвенции Совета Европы о киберпреступности (также известной как Будапештская конвенция; далее именуется Конвенцией о киберпреступности).

Хакеры могут также добиваться несанкционированного доступа к системам, чтобы причинить ущерб или иной вред мишени. В 2014 году британский хакер Лори Лав (Lauri Love) взломал веб-сайты, получил несанкционированный доступ к системам правительства США и похитил конфиденциальную информацию из этих систем (Parkin, 2017). Это киберпреступление нарушило конфиденциальность данных (в результате получения несанкционированного доступа к веб-сайту и системе и кражи информации) и целостность данных (в результате порчи веб-сайтов).

Действия киберпреступников, направленные против пациентов клиники пластической хирургии

Киберпреступники получили несанкционированный доступ к компьютерной системе литовской клиники пластической хирургии и получили конфиденциальную информацию о пациентах из разных стран мира, процедурах, которые они проходили, фотографии пациентов в обнаженном виде, медицинские данные и другие виды информации (Hern, 2017). Затем киберпреступники потребовали от каждого пациента выкуп, угрожая опубликовать полученные данные. Размер выкупа варьировал в зависимости от количества и качества похищенной информации о пациенте.

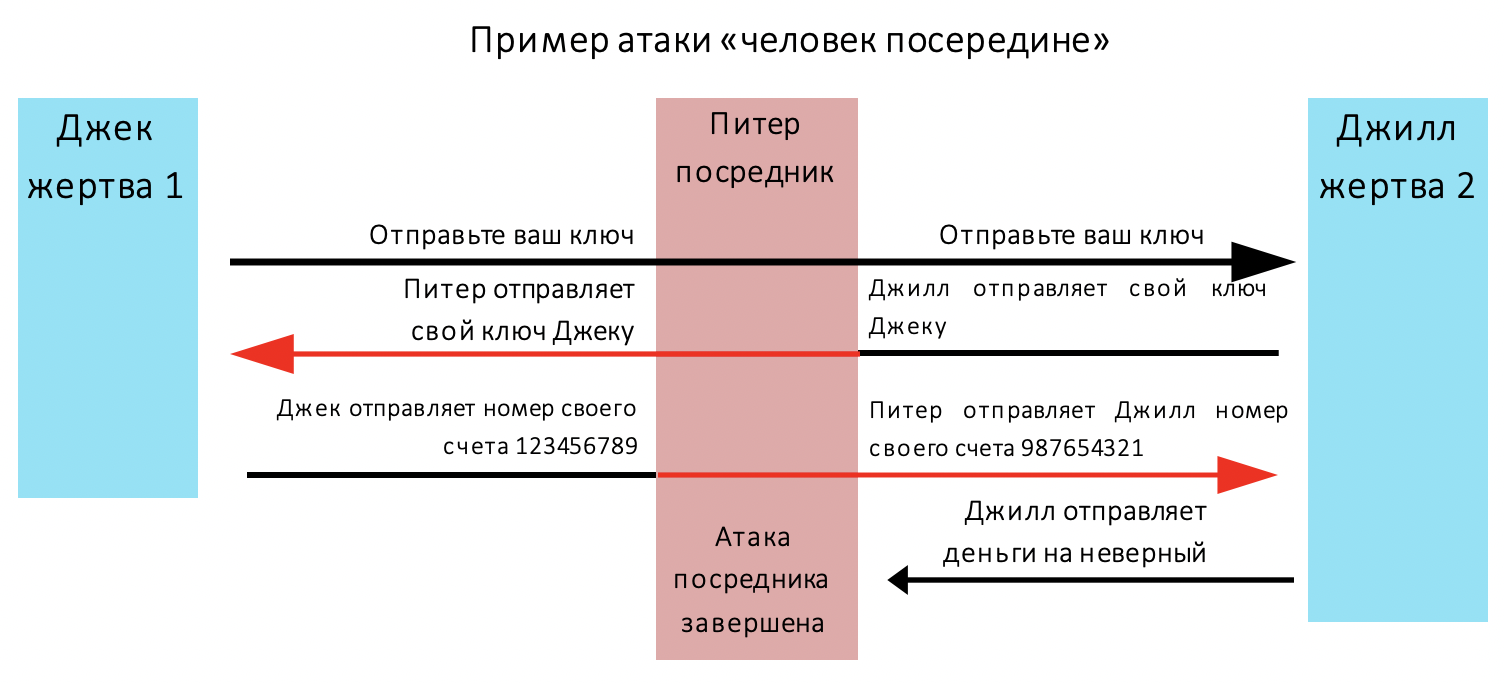

Помимо получения несанкционированного доступа к системам, хакеры могут перехватывать данные по мере их перемещения по сетям. Статья 3 Конвенции о киберпреступности запрещает «умышленно осуществленный с использованием технических средств неправомерный перехват не предназначенных для общего пользования компьютерных данных, передаваемых в компьютерную систему, из нее или внутри такой системы, включая электромагнитные излучения компьютерной системы, несущей такие компьютерные данные». Незаконный перехват данных также запрещен в соответствии со статьей 7 Конвенции Лиги арабских государств о борьбе с преступлениями в области информационных технологий 2010 года и статьей 29(2)(a) Конвенции Африканского союза о кибербезопасности и защите личных данных 2014 года. Примером незаконного перехвата является атака посредника (или атака «человек посередине»), которая позволяет злоумышленнику перехватывать сообщения между отправителем и получателем и/или выдавать себя за отправителя и/или получателя и общаться от их имени. Такое киберпреступление нарушает конфиденциальность данных (в результате перехвата) и целостность данных (в результате того, что преступник выдает себя за отправителя и/или получателя).

Как работает атака посредника (атака «человек посередине»)?

Преступники перехватывают сообщения между клиентами и серверами, создавая два соединения (преступник-клиент и преступник-сервер). Целью этой атаки является тайный перехват, получение и/или отправка информации между клиентом и сервером (Maras, 2014, p. 308).

Источник: Veracode. Man-in-the-middle (MITM) attack. Man-in-the-Middle Tutorial: Learn About Man-in-the-Middle Attacks, Vulnerabilities and How to Prevent MITM Attacks.

В дополнение к совершению хакерских атак, киберпреступники могут вмешиваться в работу компьютерных систем и/или препятствовать доступу к системам, услугам и данным. Вмешательство может включать в себя блокирование, изменение, добавление, передачу, редактирование, удаление или иное повреждение данных, систем и услуг. Конвенция Совета Европы о киберпреступности запрещает вмешательство в данные, которое определяется как «умышленное и противоправное повреждение, удаление, ухудшение качества, изменение или блокирование компьютерных данных» (статья 4). Вмешательство в данные также запрещено в соответствии со статьей 29(2)(a) Конвенции Африканского союза о кибербезопасности и защите личных данных 2014 года и статьей 8 Конвенции Лиги арабских государств о борьбе с преступлениями в области информационных технологий 2010 года.

Конвенция Совета Европы о киберпреступности также запрещает вмешательство в систему, которое определяется как «умышленное и противоправное создание серьезных помех функционированию компьютерной системы путем ввода, передачи, повреждения, удаления, ухудшения качества, изменения или блокирования компьютерных данных» (статья 5). Этот вид киберпреступления также запрещен статьей 29(1)(d) Конвенции Африканского союза о кибербезопасности и защите личных данных 2014 года. Примером вмешательства в систему является атака типа «отказ в обслуживании»(или DoS-атака). DoS-атака создает помехи системам, перегружая серверы и/или посреднические устройства (например, маршрутизаторы) запросами, чтобы препятствовать доступу законного трафика к сайту и/или использованию системы (Maras, 2016, p. 270).

Распределенная атака типа «отказ в обслуживании» (или DDoS-атака) означает использование нескольких компьютеров и других цифровых технологий для проведения скоординированных атак с целью перегрузки серверов и/или посреднических устройств для препятствования доступу законным пользователям (Maras, 2016, p. 270-271). Принцип действия одного из типов DDoS-атак можно объяснить на следующем примере (CloudFlare, 2018): представьте себе, что большое количество компьютеров пытаются подключиться к одному компьютеру (серверу) одновременно. Этот компьютер имеет ограниченную вычислительную мощность и пропускную способность сети. Если слишком большое количество компьютеров будут пытаться подключиться к нему одновременно, сервер будет не в состоянии реагировать на каждое соединение достаточно быстро. В результате сервер не сможет отвечать на запросы реальным пользователям, поскольку он слишком занят ложными запросами.

DDoS-атаки могут проводиться отдельным лицом, группой лиц или государством. Государства могут нацеливаться на критические важные объекты инфраструктуры, которые считаются жизненно необходимыми для функционирования общества. Например, Страна А пережила серию DDoS-атак, совершенных Страной Б против ее финансового сектора. В результате этих кибератак граждане страны А были лишены доступа к Интернет-банкингу, а банкоматы в этой стране работали с перебоями.

DDoS-атаки могут осуществляться с использованием цифровых устройств, зараженных вредоносным программным обеспечением (или вредоносной программой), для создания возможности удаленного управления этими устройствами и использования их для совершения кибератак. Бот-сеть (т.е. сеть зараженных цифровых устройств, именуемых зомби) может использоваться для совершения других киберпреступлений, таких как криптоджекинг. Криптоджекинг – это способ, при помощи которого вычислительная мощность зараженных компьютеров используется для добычи криптовалюты (т.е. зашифрованной цифровой валюты) для извлечения финансовой выгоды лицом (лицами), контролирующим зараженные цифровые устройства (т.е. «хозяином» бот-сети) и/или лицами, нанявшими «хозяев» бот-сетей (см. Модуль 13 Серии модулей по киберпреступности: «Организованная киберпреступность» для получения дополнительной информации о криптовалюте).

Киберпреступники могут также производить, иметь и/или распространять средства неправомерного использования компьютеров, включая технические устройства, вредоносное программное обеспечение (или вредоносную программу), а также пароли, коды доступа и другие данные, которые позволяют лицам получать незаконный доступ, перехватывать сообщения или иным образом причинять вред мишени. Статья 9 («правонарушения, связанные с неправомерным использованием средств информационных технологий») Конвенция Лиги арабских государств о борьбе с преступлениями в области информационных технологий предусматривает уголовную ответственность за следующие деяния:

(1) производство, продажу, покупку, импорт, распространение или предоставление: (a) любых инструментов или программ, разработанных или адаптированных для целей совершения преступлений, предусмотренных статьей 6 [(преступление, связанное с получением незаконного доступа), статьей 7 (преступление, связанное с незаконным перехватом сообщений) и статьей 8 (преступление против целостности данных)]… (b) системного пароля, кода доступа или иных аналогичных данных, которые позволяют получить доступ к информационной системе с целью ее использования для совершения любого из преступлений, указанных в статьях с 6 по 8… [и] (2) приобретение любых средств или программ, упомянутых в двух пунктах выше, с целью их использования для совершения любого из преступлений, указанных в статьях с 6 по 8.

Точно так же Конвенция Совета Европы о киберпреступности запрещает

производство, продажу, приобретение для использования, импорт, распространение или иные формы предоставления в пользование: … устройств, включая компьютерные программы, разработанные или адаптированные прежде всего для целей совершения какого-либо из правонарушений, предусмотренных статьями 2-5… [и/или] компьютерных паролей, кодов доступа или иных аналогичных данных, с помощью которых может быть получен доступ к компьютерной системе в целом или любой ее части, с намерением использовать их в целях совершения какого-либо из правонарушений, предусмотренных статьями 2-5 …[а также] обладание [этими] предметами… с намерением, чтобы они использовались с целью совершения любого из преступлений, признанных таковыми в статьях 2-5 (статья 6).

В Конвенции Совета Европы о киберпреступности (статья 6) такое незаконное поведение описывается как противозаконное использование устройств. В соответствии со статьей 6(3), государства «сохраняют за собой право не запрещать» деяния, перечисленные в статье 6, при условии, что такая оговорка не будет касаться «продажи, распространения или иных форм предоставления в пользование [“компьютерных паролей, кодов доступа или иных аналогичных данных, с помощью которых может быть получен доступ к компьютерной системе в целом или любой ее части, с намерением использовать их в целях совершения какого-либо из правонарушений, предусмотренных статьями 2-5»]. Кроме того, согласно статье 6(2), ««производство, продажа, приобретение для использования, импорт, владение, распространение или иные формы предоставления в пользование» предметов, перечисленных в статье 6, которые используются «не с целью совершения правонарушений, предусмотренных Статьями 2-5 настоящей Конвенции, а связаны, например, с разрешенным испытанием или защитой компьютерной системы», не влекут за собой уголовной ответственности. Таким образом, в этой статье признается двойное назначение этих средств – они могут, например, использоваться законным образом, а также использоваться неправомерно.

Национальные законодательства различаются между собой с точки зрения криминализации неправомерного использования устройств. В некоторых странах законодательство предусматривает уголовную ответственность за деяния, связанные с хранением, созданием, распространением и использованием средств неправомерного использования компьютеров, в то время как в других странах, в которых действует законодательство о киберпреступности, криминализированы лишь некоторые такие деяния (УНП ООН, 2013). Кроме того, не во всех национальных законодательствах запрещено неправомерное использование компьютерных кодов доступа (УНП ООН, 2013).

Вредоносная программа (или вредоносное программное обеспечение) используется для заражения целевых систем с целью их мониторинга, сбора данных, получения контроля над системой, изменения работы системы и/или данных, а также повреждения системы и/или данных. Статья 3(б) Соглашения о сотрудничестве государств-участников Содружества Независимых Государств в борьбе с преступлениями в сфере компьютерной информации 2001 года запрещает «создание, использование или распространение вредоносных программ». Существует несколько видов вредоносных программ, которые могут использоваться для заражения систем (Maras, 2014; Maras, 2016):

- «Червь». Автономная вредоносная программа, которая распространяется без участия пользователя.

- Вирус. Вредоносная программа, для распространения которой требуется участие пользователя (например, исполняемый файл с вирусом распространяется при его открытии пользователем).

- Троянский конь. Вредоносная программа, маскирующаяся под легитимное программное обеспечение, чтобы обманом заставить пользователя загрузить программу, которая заражает систему пользователей с целью шпионажа, кражи и/или причинение вреда.

- Шпионская программа. Вредоносное программное обеспечение, предназначенное для тайного мониторинга зараженных систем, а также сбора и передачи информации создателю и/или пользователю шпионской программы.

- Вирус-вымогатель. Вредоносная программа, предназначенная для взятия систем, файлов и/или данных пользователей в заложники и возвращения контроля пользователям только после выплаты выкупа.

- Криптовымогатель (разновидность вируса-вымогателя) представляет собой вредоносную программу, которая заражает цифровое устройство пользователя, шифрует документы пользователя и угрожает удалить файлы и данные, если жертва не заплатит выкуп.

- Программа doxware (шифровальщик-вымогатель) – это разновидность криптовымогателя, которую злоумышленники используют против жертв, угрожая разглашением данных пользователя (т.е. их публикацией), если не будет выплачен выкуп за предоставление кода для расшифровки файлов и данных.

Далее: Правонарушения, связанные с использованием компьютерных средств

Далее: Правонарушения, связанные с использованием компьютерных средств

Наверх

Наверх