Este módulo es un recurso para los catedráticos

Delitos contra la confidencialidad, la integridad y la disponibilidad de los datos y sistemas informáticos

Como se discutió en Delincuencia cibernética Módulo 1 Introducción a la delincuencia cibernética, los «nuevos» delitos cibernéticos (es decir, los delitos dependientes de la cibernética) son en su mayoría aquellos delitos que tienen como objetivo los sistemas, redes y datos que buscan comprometer su confidencialidad (es decir, los sistemas, redes, y datos que están protegidos y solo el usuario autorizado puede acceder a ellos), integridad (es decir, datos precisos y confiables que no se han modificado) y disponibilidad (es decir, datos, servicios y sistemas accesibles a pedido). Estos delitos cibernéticos incluyen el hacking; la creación, posesión y distribución de programas malignos; ataques de denegación de servicios (DoS), ataques de denegación de distribución de servicios (DDoS); y desfiguración de sitios web (es decir, una forma de vandalismo en línea que tiene como objetivo el contenido de los sitios web).

¿Sabías que...?

En Filipinas, la Ley de Prevención de la Delincuencia Cibernética de 2012, Ley de la República n.º 10175 (RA10175), contiene una disposición especifica que clasifica los delitos definidos en el Código Penal Revisado (una ley de 1930) y leyes especiales que, si se cometieron mediante el uso de las TIC, se consideran delitos cibernéticos y se sancionan con penas de un grado superior a las definidas en el Código Penal Revisado.

El hacking es un término que se utiliza para definir el acceso no autorizado a los sistemas, redes, y datos (en adelante, objetivos). Es posible que el hacking se perpetre solo para tener acceso a un objetivo o ganar o mantener tal acceso más allá de la autorización. Algunos ejemplos de legislaciones nacionales y regionales que penalizan el acceso intencional no autorizado (consulte Delincuencia cibernética, módulo 3: Marcos jurídicos y derechos humanos, para obtener información sobre los niveles de culpabilidad penal en relación con los delitos cibernéticos) son el artículo 1 de la Ley Federal n.º 2 sobre la prevención de delitos basados en la tecnología de la información adoptada por los Emiratos Árabes Unidos en 2006, y el artículo 2 del Convenio sobre la Delincuencia Cibernética del Consejo de Europa (también conocido como Convenio de Budapest, en lo sucesivo Convenio sobre la Delincuencia Cibernética).

Asimismo, los hackers pueden buscar accesos no autorizados a sistemas con el fin de perjudicar o causar otro tipo de daño al objetivo. En 2014, Lauri Love, una hacker británica, realizó la desfiguración de algunos sitios web, que le permitieron obtener acceso no autorizado a los sistemas del Gobierno de los Estados Unidos, y robó información clasificada de dichos sistemas (Parkin, 2017). Este delito cibernético comprometió tanto la confidencialidad de los datos (al obtener acceso no autorizado del sitio web y del sistema y robar información) como su integridad (al desfigurar los sitios web).

Los delincuentes cibernéticos tienen como objetivo a los clientes de cirugías plásticas

Los delincuentes cibernéticos obtuvieron acceso no autorizado al sistema de un cirujano plástico lituano y consiguieron información clasificada de pacientes de diferentes partes del mundo: procedimientos a los que se sometieron, fotos de los pacientes desnudos, y datos médicos, entre otro tipo de información (Hern, 2017). De esta manera, los delincuentes cibernéticos amenazaron a cada paciente con publicar esta información si no pagana el rescate. El monto del rescate variaba según la cantidad y calidad de la información robada del paciente.

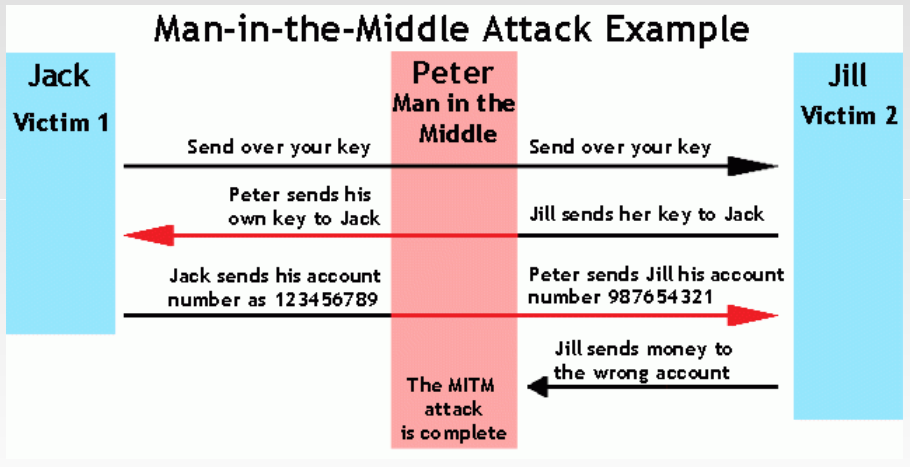

Además del acceso no autorizado al sistema, los hackers pueden buscar interceptar los datos conforme la información viaja a través de la redes. El artículo 3 de la Convención sobre la Delincuencia Cibernética prohíbe «la interceptación deliberada e ilegítima por medios técnicos de datos informáticos en transmisiones no públicas dirigidas a un sistema informático, originadas en un sistema informático o efectuadas dentro del mismo, incluidas las emisiones electromagnéticas provenientes de un sistema informático que transporte dichos datos informáticos». La intercepción ilícita de datos también se prohíbe según el artículo 7 de la Convención Árabe Relativa a la Lucha contra los Delitos de la Tecnología de la Información adoptada por la Liga Árabe en 2010, y el artículo 29, inciso 2, letra a de la Convención sobre Seguridad Cibernética y Protección de Datos Personales de la Unión Africana de 2014. Un ejemplo de intercepción ilícita es un «ataque de intermediario». Este delito permite al delincuente escuchar a escondidas la comunicación entre el remitente y el receptor o suplantar la identidad del emisor o receptor y comunicarse en su nombre. Este delito cibernético compromete la confidencialidad de los datos (mediante la interceptación no autorizada de conversaciones) y su integridad (al hacerse pasar por el emisor o receptor).

¿Cómo funciona un «ataque de intermediario»?

Los delincuentes interceptan la conexión entre los clientes y servidores creando otras dos conexiones (delincuente y cliente y delincuente y servidor). El objetivo de este ataque es que, de manera subrepticia, se intercepte, reciba o envíe información entre el cliente y el servidor (Maras, 2014, pág. 308).

Fuente de la imagen: Veracode. Man-in-the-middle (MITM) attack (Ataque de intermediario). Tutorial sobre los ataques de intermediario: conozca sobre los ataques de intermediario, sus vulnerabilidades y cómo prevenirlos.

Además del hacking, los delincuentes cibernéticos pueden interferir con el funcionamiento del sistema informático o tener acceso a los sistemas, servicios y datos. La interferencia puede incluir eliminar, alterar, aumentar, transmitir, editar, borrar o, de otra manera, dañar los datos, sistemas y servicios. El Convenio sobre Delincuencia Cibernética del Consejo de Europa prohíbe la interferencia de datos, que se define, según el artículo 4, como la «comisión deliberada e ilegítima de actos que dañen, borren, deterioren, alteren o supriman datos informáticos». La intercepción ilícita de datos también se prohíbe según el artículo 29, inciso 2, letra a de la Convención sobre Seguridad Cibernética y Protección de Datos Personales. de la Unión Africana de 2014, y el artículo 8 de la Convención Árabe Relativa a la Lucha contra los Delitos de la Tecnología de la Información de la Liga Árabe de 2010.

El Convenio sobre Delincuencia Cibernética del Consejo de Europa también prohíbe la interferencia del sistema, que se define, según el artículo 5, como la «la obstaculización grave, deliberada e ilegítima del funcionamiento de un sistema informático mediante la introducción, transmisión, provocación de daños, borrado, deterioro, alteración o supresión de datos informáticos». Asimismo, el delito cibernético se prohíbe según el artículo 29, inciso 1, letra d de la Convención sobre Seguridad Cibernética y Protección de Datos Personales de la Unión Africana de 2014. Un ejemplo de interferencia del sistema es un ataque de denegación de servicios (o ataque DoS). Un ataque DoS interfiere con el sistema al sobrecargar el servidor o intermediario (p.ej., los enrutadores) con solicitudes para impedir que el tráfico legítimo acceda a un sitio web o use un sistema (Maras, 2016, pág. 270).

Un ataque de denegación de distribución de servicios (o ataque DDoS) hace referencia al uso de múltiples computadoras y otras tecnologías digitales que permiten la coordinación de ataques con el fin de sobrecargar los servidores o intermediarios para impedir el acceso de los usuarios legítimos (Maras, 2016, págs. 270-271) A continuación se presentará un ejemplo de cómo se lleva a cabo un tipo de ataque DDoS (CloudFlare, 2018): Imagine que muchas computadoras tratan de conectarse a una sola (el servidor) todas al mismo tiempo. La computadora individual tiene una cantidad limitada de potencia y de ancho de banda de red. Si muchas computadoras tratan de conectarse al mismo tiempo, el servidor no puede responder a cada una de las conexiones lo suficientemente rápido. Como consecuencia, el servidor podría no tener la capacidad de responder a los usuarios legítimos debido a que está muy ocupado con las solicitudes falsas.

Un individuo, grupo o Estado puede efectuar los ataques DDoS. Los Estados pueden tener como objetivo infraestructuras cruciales que se consideran esenciales para el funcionamiento de la sociedad. Por ejemplo, un país B perpetra una serie de ataques DDoS al sector financiero de un país A. Como resultado de dichos ciberataques, los ciudadanos del país A no pueden tener acceso a su banca por internet, y los cajeros automáticos del país funcionan de forma intermitente.

Los ataques DDoS se pueden llevar a cabo mediante el uso de dispositivos digitales que se han infectado con programas maliciosos (o programas malignos) para habilitar el control remoto de estos aparatos y usarlos para efectuar los ataques cibernéticos. El botnet (es decir, la red de dispositivos digitales infectados o zombis) se puede usar para cometer otros delitos cibernéticos como la minería de criptomonedas maliciosas. La minería de criptomonedas maliciosas es una táctica a través de la cual la potencia de procesamiento de las computadoras infectadas se utiliza para minar criptomonedas (es decir, monedas digitales encriptadas) para el beneficio financiero de la persona (o personas) que controla el dispositivo digital infectado (el pastor del bot) o aquellos que los contratan (para más información acerca de las criptomonedas, consulte Delincuencia cibernética, módulo 13: Delitos cibernéticos organizados).

Asimismo, los delincuentes cibernéticos pueden producir, poseer o distribuir el uso indebido de las herramientas informáticas, incluidos dispositivos tecnológicos, programas maliciosos (o programas malignos) y contraseñas, códigos de acceso y otros datos que permiten al individuo obtener acceso ilegal, interceptar o de otra manera interferir con el objetivo. El artículo 9 («delito por el uso indebido de medios de tecnología de la información») de la Convención Árabe Relativa a la Lucha contra los Delitos de la Tecnología de la Información penaliza

(1) la producción, venta, compra, importación, distribución o provisión de: (a) cualquier herramienta o programa diseñado o adaptado que tenga el propósito de cometer cualquier delito señalado en el artículo 6 [(delito de acceso ilícito), artículo 7 (delito de intercepción ilícita), artículo 8 (delito contra la integración de datos)]...(b) contraseñas del sistema de información, códigos de acceso o información similar que permita el acceso a la información del sistema con el objetivo de usarla para cualquier delito señalado en el artículo 6 a 8... [y] (2) la adquisición de cualquier herramienta o programa mencionado en los dos párrafos anteriores que se utilizan con el objetivo de cometer cualquier delito indicado en los artículos 6 a 8.

De la misma manera, el Convenio sobre la Ciberdelincuencia del Consejo de Europa prohíbe

la producción, venta, obtención para su utilización, importación, difusión u otra forma de puesta a disposición de...cualquier dispositivo, incluido un programa informático, concebido o adaptado principalmente para la comisión de cualquiera de los delitos previstos en los artículos 2 a 5 de la presente Convención...[o] una contraseña, código de acceso o datos informáticos similares que permitan acceder a todo o parte de un sistema informático, con intención de que sean utilizados para cometer cualquiera de los delitos contemplados en los artículos 2 a 5... [así como]la posesión de alguno de [estos] elementos...con [la] intención de que sean utilizados para cometer cualquiera de los delitos previstos en los artículos 2 a 5 (artículo 6).

Esta conducta ilícita se define como el abuso de los dispositivos en el Convenio sobre la Ciberdelincuencia del Consejo de Europa (artículo 6). De acuerdo al artículo 6, inciso 3, se establece que «cualquier parte podrá reservarse el derecho a no» aplicar lo dispuesto en los apartados del artículo 6 siempre y cuando la reserva «no afecte a la venta, la distribución o cualquier otra puesta a disposición de [“una contraseña, código de acceso o datos informáticos similares que permitan acceder a todo o parte de un sistema informático, con intención de que sean utilizados para cometer cualquiera de los delitos contemplados en los artículos 2 a 5”]». Además, de acuerdo con el artículo 6, inciso 2, no podrá penalizarse «la producción, venta, obtención para su utilización, importación, difusión u otra forma de puesta a disposición» mencionadas en los apartados del artículo 6 que «no tengan por objeto la comisión de un delito previsto de conformidad con los artículos 2 a 5 del presente Convenio, como es el caso de las pruebas autorizadas o de la protección de un sistema informático». De esta manera, el presente artículo reconoce la doble utilidad de estas herramientas; por ejemplo, se pueden utilizar de forma legal, pero también ilícita.

Las leyes nacionales varían en cuanto a la penalización del uso indebido de dispositivos digitales. Algunas leyes cubren la producción, distribución o posesión de herramientas para el uso indebido de computadoras, mientras que otros países que cuentan con leyes para la delincuencia cibernética penalizan algunos de estos actos (UNODC, 2013). El uso indebido de códigos de acceso informático tampoco se prohíbe de manera sistemática en legislaciones nacionales (UNODC, 2013).

Los programas malignos (o programas maliciosos) se utilizan para infectar el sistema de los objetivos con el fin de monitorearlos, recopilar datos, tomar control del sistema y modificar el sistema o los datos. El artículo 3, letra b del Acuerdo de Cooperación para Combatir Delitos Informáticos de la Comunidad de Estados Independientes de 2001 prohíbe la «creación, uso o distribución de programas maliciosos». Existen varias formas de programas malignos que se pueden utilizar para infectar los sistemas (Maras, 2014; Maras, 2016):

- Gusanos informáticos. Programa malicioso independiente que se propagan sin la actividad del usuario.

- Virus. Programa maligno que requiere la actividad del usuario para propagarse (p.ej., un archivo ejecutable con virus se propaga cuando el usuario lo abre)

- Troyano. Programa maligno diseñado para parecerse a un programa legítimo con el fin de engañar al usuario y que este descargue el programa. De esta manera, su sistema se infectará para espiar, robar o causar algún daño.

- Programa espía. Programa malignodiseñado para que, de manera subrepticia, monitoree los sistemas infectados y recopile y envíe información al creador o usuario del programa espía.

- Programa malicioso secuestrador. Programa maligno diseñado con el fin de obtener los archivos, sistemas o datos del usuario y devolver el control después de que el pago de rescate se efectúe. Cryptoransomware (un tipo de programa informático malicioso) es un programa maligno que contamina el aparato digital del usuario, encripta sus documentos y amenaza con eliminar los archivos y datos si la víctima no paga el rescate. Doxware es un tipo de cryptoransomware que los perpetradores utilizan contra sus víctimas. Este programa libera los datos del usuario (es decir, los hace públicos) si el pago para desencriptar los archivos y datos no se efectúa.

Siguiente: Delitos informáticos

Siguiente: Delitos informáticos

Volver al inicio

Volver al inicio