Este módulo é um recurso para professores

Infrações relacionadas a computadores

As infrações relacionadas a computadores incluem crimes cibernéticos cometidos "para proveito próprio ou em prejuízo de terceiros" (UNODC, 2013, p. 16). Os crimes cibernéticos incluídos nesta categoria compreendem “as condutas nas quais o uso de um sistema informático [ou dispositivo digital] é inerente ao modus operandi” do agente (UNODC, 2013, p. 17). O Projeto de Estudo Abrangente do UNODC, de 2013, sobre cibercriminalidade identificou os seguintes crimes cibernéticos como integrantes desta categoria geral (p. 16):

- Fraude ou falsificação informática

- Falsa identidade digital

- Envio ou controle do envio de spam

- Violações de direitos autorais ou de marcas registradas

- Infrações relacionadas a computadores que causam prejuízos pessoais

- Aliciamento sexual de crianças ou adolescentes por meios digitais ("grooming")

Fraude e falsificação informáticas

De acordo com a Convenção de Cibercrime do Conselho da Europa, a fraude ou burla e a falsificação são consideradas infrações relacionadas a computadores (computer-related offences). O artigo 7º da Convenção do Conselho da Europa define a falsificação informática como “a introdução, a alteração, o apagamento ou a supressão de dados informáticos dos quais resultem dados não autênticos, com o intuito de que esses dados sejam considerados ou utilizados para fins legais como se fossem autênticos, quer sejam ou não diretamente legíveis e inteligíveis". Esse cibercrime também é previsto no artigo 10 da Convenção da Liga Árabe sobre o Combate aos Crimes da Tecnologia da Informação.

A falsificação informática envolve a falsa representação em meio on-line de indivíduos, autoridades, órgãos públicos ou outras instituições para fins fraudulentos. Os cibercriminosos podem se passar por representantes de organizações e instituições legítimas, a fim de induzi-las a revelar informações pessoais ou obter bens, valores ou serviços. O remetente do email finge pertencer a um órgão, entidade ou instituição real na tentativa de fazer com que os usuários confiem no conteúdo e sigam as instruções do email. O email é enviado de um endereço postal adulterado (projetado para parecer com um email autêntico do órgão ou da instituição) ou de um nome de domínio semelhante ao da verdadeira organização ou instituição (com algumas pequenas alterações).

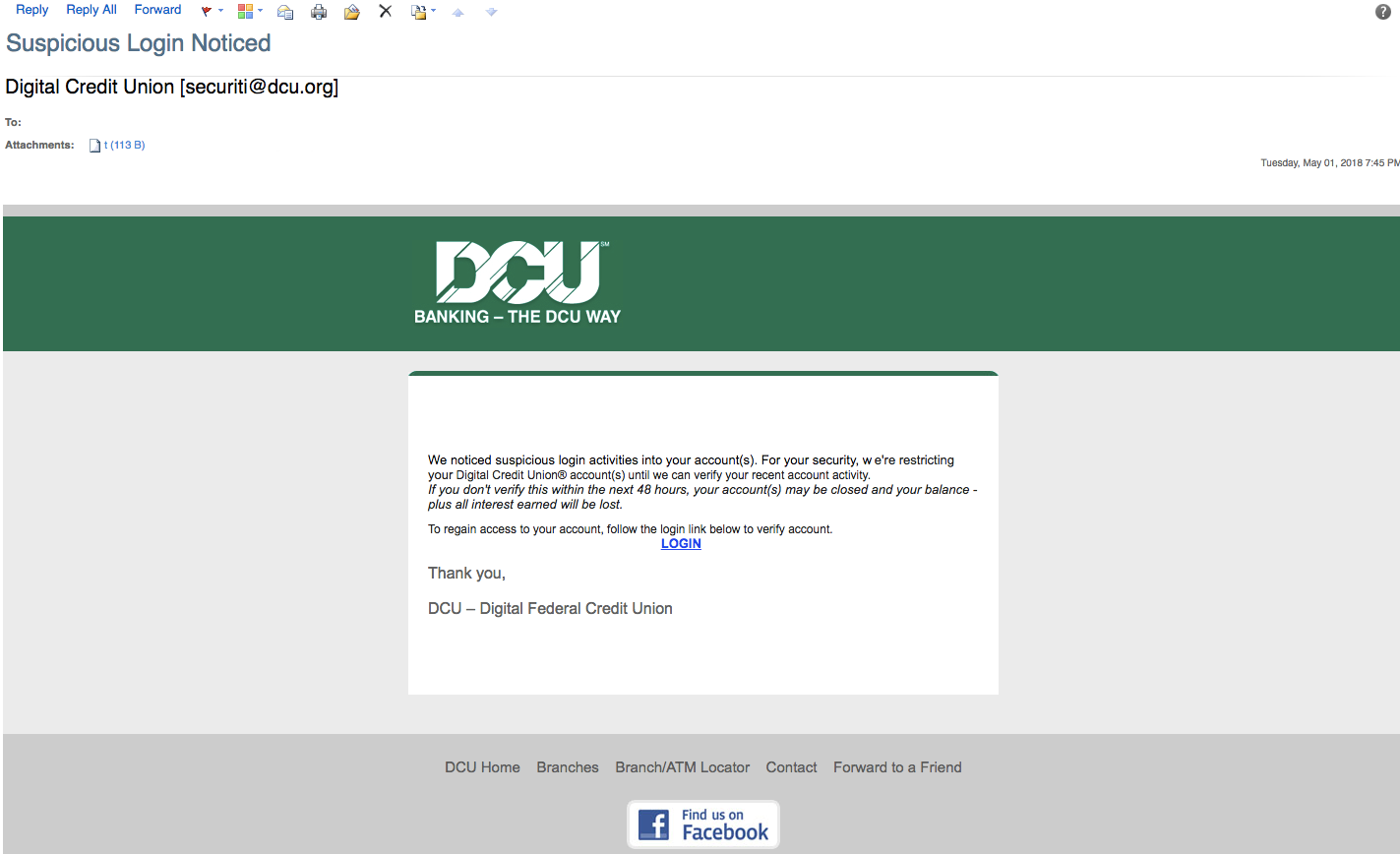

Uma técnica comumente empregada é o envio de um email para o destinatário com o link de um site para ser clicado, o que servirá para baixar um malware no dispositivo digital do usuário ou para direcioná-lo a um site malicioso projetado para roubar seus dados de identificação para login (phishing) O site falso (ou fraudulento) se parecerá com a página web do órgão ou instituição e solicitará que o usuário insira seus dados de login. O email fornecerá diversas instruções para provocar medo, pânico ou um senso de urgência, a fim de fazer com que o usuário responda ao email (e conclua as tarefas ali solicitadas) o mais rapidamente possível (veja a Imagem 1 abaixo), como a necessidade de atualizar informações pessoais para receber depósitos ou outros benefícios, avisos de atividades fraudulentas na conta do usuário e outros eventos que exijam a atenção imediata da vítima.

Imagem 1. Print de um e-mail de phishing

TRADUÇÃO DA IMAGEM – Na imagem ao centro, se lê: “Identificamos um acesso a sua conta. Para sua segurança, bloqueamos sua conta da Digital Credit Union até que possamos verificar sua atividade recente. Se você não fizer a verificação em até 48 horas, sua conta será encerrada e seu saldo, incluídos os juros, serão perdidos. Para recuperar o acesso a sua conta, clique no link abaixo para verificar sua conta. LOGIN. Obrigado. DCU – Digital Federal Credit Union”.

Essa tática não é direcionada a um alvo específico; o email é enviado em massa para alcançar o maior número possível de vítimas. Uma versão direcionada do phishing é conhecida como spearphishing. Esta forma de fraude ocorre quando os agentes estão familiarizados com a organização interna e as funções de funcionários da empresa e enviam e-mails direcionados a funcionários específicos para induzi-los a revelar informações ou a transferir dinheiro para si. Usando técnica semelhante, cibercriminosos podem fingir ser altos dirigentes de uma empresa (parte do chamado “conjunto C” de executivos-chefes, como o Chief Executive Officer - CEO, o Chief Financial Officer - CFO e o Chief Security Officer - CSO), advogados, contadores e outros diretores que ocupem posições de autoridade e confiança, a fim de induzir os funcionários em erro para transferir-lhes valores. Essa tática é conhecida como caça à baleia (whaling), porque resulta em maiores vantagens ilícitas.

A empresa americana de brinquedos Mattel foi vítima de whaling. Os cibercriminosos por trás desse ataque monitoraram clandestinamente as redes e comunicações da empresa durante meses antes do crime. Assim que se anunciou a nomeação de Christopher Sinclair como novo diretor executivo (CEO) da companhia, os cibercriminosos usaram sua identidade para consumar a infração. Especificamente, os cibercriminosos enviaram uma mensagem se fazendo passar por Christopher Sinclair pedindo ao destinatário que aprovasse a transferência de três milhões de dólares para um banco em Wenzhou, na China, para pagamento a um fornecedor chinês. Como o pedido partiu do CEO, o funcionário transferiu o dinheiro, mas em seguida entrou em contato com o dirigente, que negou ter feito qualquer solicitação nesse sentido. Na sequência, a Mattel acionou a Polícia dos EUA, o Federal Bureau of Investigation (FBI), seu banco e as autoridades chinesas (Ragan, 2016). O momento do fato (o dinheiro foi transferido na véspera de um feriado) deu às autoridades chinesas tempo para congelar as contas antes da abertura dos bancos, permitindo à Mattel recuperar o dinheiro.

Você sabia?

O phishing por telefone é conhecido como vishing, pois nele se deixa uma mensagem de voz destinada a fazer com que a vítima ligue para certo número e forneça dados pessoais ou financeiros. E o phishing por mensagem de texto é conhecido como smishing (ou phishing SMS).

O Artigo 8º da Convenção do Conselho da Europa sobre Cibercime define a fraude, o estelionato ou a burla informática como “o prejuízo patrimonial causado [de forma intencional] a outra pessoa por meio de qualquer introdução, alteração, apagamento ou supressão de dados informáticos; ou qualquer interferência no funcionamento de um sistema informático, com intenção de obter para si ou para outra pessoa um benefício econômico ilegítimo”. Esse crime cibernético também é proibido pelo Artigo 11 da Convenção da Liga Árabe de Combate aos Crimes da Tecnologia da Informação.

A burla informática abrange vários tipos de fraude on-line como falsas promessas amorosas ou de relacionamento (catphishing) e golpes patrimoniais e financeiros, por meio de esquemas envolvendo heranças, loterias, investimentos etc. O objetivo final desses golpes é induzir a vítima a revelar ou a fornecer informações pessoais ou financeiras ao criminoso (uma forma de fraude por meio de engenharia social). Essa tática, como o nome indica, usa a engenharia social (expressão popularizada pelo hacker norte-americano, Kevin Mitnick), isto é, a prática “de manipular, enganar, influenciar ou iludir pessoas, levando-as a divulgar informações confidenciais ou a praticar atos que beneficiem o engenheiro social de alguma maneira” (Maras, 2014, p. 141).

A fraude informática mais conhecida é praticada mediante um pedido de pagamento antecipado de certo valor para a conclusão de uma transferência, depósito ou outra transação financeira correspondente a uma maior quantia em dinheiro (fraude por pagamento antecipado, também conhecida como “esquema 419”). Embora a história-cobertura dos agentes mude (apresentam-se como servidores públicos, funcionários de bancos, advogados etc.), a mesma tática é sempre usada – um pedido de uma pequena quantia em dinheiro em troca de uma grande quantia.

Falsa identidade digital e spam

Além dos esquemas on-line, a fraude financeira (ou econômica), bancária, por e-mail e a clonagem de cartões de débito e crédito, também é praticada on-line. Dados de cartões de débito e crédito obtidos ilegalmente são vendidos, compartilhados e usados online. Uma operação internacional contra o cibercrime realizada em 2018 levou ao fechamento de um dos mais conhecidos fóruns on-line de clonagem de cartões, o Infraud, no qual eram vendidos e compartilhados dados de contas bancárias e de cartões de crédito e de débito (DOJ, 2018). As informações pessoais, médicas e financeiras compradas, vendidas ou negociadas on-line podem ser usadas para o cometimento de outros crimes, como infrações relacionadas à identificação pessoal, nos quais o agente assume ilegalmente a identidade da vítima ou usa sua identidade ou informações associadas a ela para fins ilícitos (UNODC, s.d.). Os dados almejados pelos criminosos são informações relacionadas à identificação individual, como números de identificação (cadastro da previdência social dos Estados Unidos, por exemplo), documentos de identidade (passaportes, cédulas de identificação nacionais, carteiras de motorista e certidões de nascimento, por exemplo) e credenciais digitais (ou seja, nomes de usuário e senhas) (UNODC, 2011, p. 12-15). Os crimes relacionados à identificação pessoal podem ou não ter motivação financeira. Documentos de identidade falsos (como passaportes) podem ser comprados on-line para uso em viagens (UN-CCPCJ, 2017, p. 4). Esse tipo de crime e de fraude econômica têm sua prática facilitada em meio on-line pelo envio de e-mails não solicitados (spam), boletins noticiosos e mensagens com links para sites, desenhados para enganar os usuários e induzi-los a abrir tais e-mails ou clicar em certos links que podem conter malwares ou que visam a direcioná-los a páginas falsas.

Violação de direitos autorais e de marcas registradas

O Artigo 10 da Convenção sobre Cibercrime do Conselho da Europa criminaliza as “infracções respeitantes a violações do direito de autor e dos direitos conexos”. Da mesma forma, o Artigo 17 da Convenção da Liga Árabe sobre o Combate aos Crimes da Tecnologia da Informação proíbe "infrações relacionadas a direitos autorais e direitos conexos". Direitos autorais “dizem respeito (...) a criações literárias e artísticas, como livros, músicas, pinturas e esculturas, filmes e obras digitais (como programas de computador e bancos de dados eletrônicos)” (OMPI, 2016, p. 4).

Existem vários tratados internacionais sobre a proteção de direitos autorais, incluindo a Convenção de Berna para a Proteção das Obras Literárias e Artísticas, de 1886, o Acordo da Organização Mundial da Propriedade Intelectual (OMPI) sobre Aspectos sobre Aspectos dos Direitos de Propriedade Intelectual relacionados ao Comércio (TRIPS), de 1994, e o Tratado sobre Direito de Autor, da OMPI, de 1996. Também existem marcos normativos regionais sobre propriedade intelectual. Um exemplo notável da violação da proteção dos direitos autorais é a pirataria digital (a cópia, duplicação ou distribuição não autorizada de um filme protegido pela legislação de direitos autorais, por exemplo).

Obras protegidas por direitos autorais são considerados uma forma de propriedade intelectual, definida pela OMPI como “criações da mente, como invenções; obras literárias e artísticas; desenhos; e símbolos, nomes e imagens usados no comércio". O Artigo 2 (viii) da Convenção que Institui a Organização Mundial da Propriedade Intelectual (OMPI), de 1967, estabelece que entende-se por propriedade intelectual:

os direitos relativos a obras literárias, artísticas e científicas; às interpretações dos artistas intérpretes e às execuções dos artistas executantes, aos fonogramas e às transmissões de radiofusão; às invenções em todos os domínio da atividade humana; às descobertas científicas; aos desenhos e modelos industriais, às marcas industriais, comerciais e de serviço, bem como às firmas comerciais e denominações comerciais, à proteção contra a concorrência desleal e todos os outros direitos inerentes à atividade intelectual nos domínios industrial, científico, literário e artístico.

A propriedade intelectual, portanto, inclui não apenas os direitos autorais (sobre livros, músicas, filmes, softwares etc.), mas também as marcas registradas (ou seja, nomes, símbolos ou logotipos pertencentes a uma marca, serviço ou produto), patentes (ou seja, criações, inovações e invenções inovadoras e únicas) e segredos comerciais (ou seja, informações valiosas sobre processos e práticas comerciais que são secretos e protegem a vantagem competitiva da empresa). A propriedade intelectual é explorada em mais detalhes no Módulo 11 sobre Crimes Informáticos contra a Propriedade Intelectual.

Condutas que causam prejuízo ou dano pessoal

De acordo com o Projeto de Estudo Abrangente sobre Cibercrime do UNODC, de 2013, “infrações informáticas que causam danos pessoais” incluem “o uso de um sistema informático para assediar, intimidar, ameaçar ou perseguir um indivíduo ou causar-lhe medo” (17). Exemplos desses tipos de cibercrimes são a perseguição digital (cyberstalking), o assédio virtual (cyberharassment) e o cyberbullying. Esses crimes cibernéticos não estão previstos nos tratados multilaterais sobre cibercriminalidade, como a Convenção sobre Cibercrime do Conselho da Europa; a Convenção da União Africana sobre Cibersegurança e Proteção de Dados Pessoais; e a Convenção da Liga Árabe sobre Combate aos Crimes da Tecnologia da Informação.

Cyberstalking, cyberharassment e cyberbullying são termos que têm sido usados como sinônimos. Alguns países classificam qualquer ato que envolva uma criança ou adolescentes na condição de vítima ou ofensor como cyberbullying. É o caso da Austrália e da Nova Zelândia, enquanto algumas unidades federadas dos Estados Unidos usam o termo cyberbullying para se referir a condutas praticadas por crianças e adolescentes ou contra eles. Alguns países não adotam o termo cyberbullying, mas sim assédio virtual (cyberharassment) ou perseguição digital (cyberstalking) ou outras denominações, como cybermobbing (na Áustria e na Alemanha), para descrever o cyberbullying (Parlamento Europeu, Direitos dos Cidadãos e Assuntos Constitucionais, 2016, 24-25), ao passo que outras nações não usam nenhum desses termos. Com relação a este último, a Jamaica, por exemplo, proíbe "comunicações maliciosas ou ofensivas" nos termos do Artigo 9º (1) da Lei de Crimes Cibernéticos, de 2015, que criminaliza o uso de "(a) (…) um computador para enviar a outra pessoa quaisquer dados (sob a forma de uma mensagem ou outra qualquer) que sejam obscenos, constituam uma intimidação ou sejam ameaçadores por natureza; e (b) que cause ou possa causar aborrecimento, inconveniência, angústia ou ansiedade, a tal pessoa ou a outrem”.

Você sabia?

Em 2017, Latoya Nugent, uma defensora de direitos humanos, foi acusada e presa por violar o Art. 9º da Lei de Crimes Cibernéticos da Jamaica, de 2015, por postar os nomes de autores de violência sexual nas mídias sociais. As acusações contra ela foram posteriormente retiradas. Este dispositivo legal, que proíbe comunicações maliciosas on-line, tem sido criticado por restringir injustificadamente a liberdade de expressão (Barclay, 2017). Um artigo de uma lei do Quênia, com redação similar (Art. 29 da Lei de Informação e Comunicações do Quênia), foi revogada por ser considerada inconstitucional por um tribunal nacional devido à sua redação vaga e imprecisa e à falta de clareza quanto às expressões (ou opiniões) que seriam considerados ilegais segundo seus termos (caso Geoffrey Andare vs. Procurador Geral e outros dois, 2016).

Quer saber mais?

Leia o Módulo 3 sobre marcos normativos e direitos humanos para uma discussão sobre a relação entre leis cibercriminais e direitos humanos.

Embora não haja conceitos universalmente aceitos para essas modalidades de cibercrimes, as seguintes definições que registram elementos essenciais desses crimes cibernéticos são usadas neste Módulo e em outros da série de módulos universitários do programa E4J sobre cibercriminalidade (Maras, 2016):

- Ciberperseguição (cyberstalking): o uso das tecnologias da informação e da comunicação (TIC) para, durante certo período de tempo, cometer uma série de ações ou omissões com o propósito de assediar, incomodar, atacar, ameaçar, assustar ou importunar verbalmente uma ou mais pessoas.

- Ciberassédio (cyberharrassment): o uso das TIC para humilhar intencionalmente, irritar, atacar, ameaçar, alarmar, ofender ou importunar verbalmente uma ou mais pessoas.

- Cyberbullying: o uso das TIC por criança ou adolescente para irritar, humilhar, insultar, ofender, assediar, alarmar, perseguir, importunar ou atacar outra criança ou adolescente.

O que diferencia esses cibercibernéticos é a idade dos agentes (ou seja, apenas crianças e adolescentes podem ser autores ou vítimas de cyberbullying) e a frequência e a persistência da conduta. O cyberstalking envolve uma série de incidentes ao longo do tempo, enquanto o ciberassédio pode envolver um ou mais ações. Essas infrações informáticas e suas diferenças são examinadas com mais detalhes no Module 12.

Aliciamento ou "preparação" (grooming) de crianças e adolescentes

As tecnologias de informação e da comunicação têm sido usadas para facilitar o aliciamento de crianças e adolescentes. A preparação de menores ou grooming é o processo de estabelecimento de uma conexão e de uma relação de confiança mediante o desenvolvimento de um relacionamento emocional com a vítima (Maras, 2016, p. 244). De acordo com Whittle at al. (2013), “a preparação varia consideravelmente em estilo, duração e intensidade; usualmente refletindo a personalidade e o comportamento do agressor "(63). O agente pode manipular a vítima por meio de uma variedade de táticas de submissão e controle, entre eles: afagos, presentes, isolamento, intimidação, ameaças ou uso da força (Berlinger e Conte, 1990; O'Connell, 2003; Mitchell, Finkelhor e Wolak, 2005; Ospina et al., 2010; Maras, 2016), além de fingir interesses compartilhados ou criar uma relação de confiança, imitando eventual sensação de isolamento de uma criança. O aliciamento de crianças pode ocorrer em plataformas sociais, por e-mail, em salas de bate-papo, por meio de serviços de mensagens instantâneas e por aplicativos, entre outros modos. Uma investigação da BBC, de 2017, revelou que o aplicativo Periscope, que permite a transmissão ao vivo a partir de qualquer lugar do mundo, era usado por pedófilos para o aliciamento de vítimas menores. Os agressores que contataram as crianças realizadoras das transmissões ao vivo faziam comentários de natureza sexual sobre suas vítimas e alguns até pediam que tais menores removessem suas roupas (BBC, 2017).

Seguinte: Infrações relacionadas ao conteúdo

Seguinte: Infrações relacionadas ao conteúdo

Regressar ao início

Regressar ao início