Este módulo es un recurso para los catedráticos

Delitos informáticos

Los delitos informáticos incluyen los delitos propiciados por medios cibernéticos que se cometen «por beneficio o daño personal o financiero» (UNODC, 2013, pág.16) Los delitos cibernéticos que se incluyen en esta categoría «se enfocan... en los actos en los que el uso de un sistema informático [o aparato digital] es inherente para el modus operandi» del delincuente (UNODC, 2013, pág.17). El Estudio exhaustivo sobre el delito cibernético de la UNODC de 2013 identifica los siguientes delitos cibernéticos en esta amplia categoría (pág.16):

- Fraude y falsificación informática

- Delitos informáticos relacionados con la identidad

- Envío y control del envío de correo basura

- Delitos informáticos de derechos de autor y marcas comerciales

- Actos relacionados con la informática que causen daño personal

- Instigación o «captación de niños con fines sexuales» por medios informáticos

Fraude y falsificación informática

Según el Convenio sobre Delincuencia Cibernética del Consejo de Europa, el fraude y la falsificación se consideran parte de los delitos informáticos (es decir, fraude informático y falsificación informática). El artículo 7 del Convenio sobre Delincuencia Cibernética del Consejo de Europa define falsificación informática como «la comisión de forma deliberada e ilegítima, la introducción, alteración, borrado o supresión de datos informáticos que dé lugar a datos no auténticos, con la intención de que sean tenidos en cuenta o utilizados a efectos legales como si se tratara de datos auténticos, con independencia de que los datos sean o no directamente legibles e inteligibles». Asimismo, en el artículo 10 de la Convención Árabe Relativa a la Lucha contra los Delitos de la Tecnología de la Información. se prohíbe dicho delito cibernético.

La falsificación informática supone la suplantación de individuos, autoridades, agencias, u otras entidades virtuales legítimas con propósitos fraudulentos. Los delincuentes cibernéticos pueden suplantar a personas que pertenecen a organizaciones y agencias legítimas con el fin de que dichas entidades revelen información personal y provean dinero, bienes o servicios a los delincuentes. El remitente del correo electrónico pretende ser parte de una organización o agencia legítima en su intento por obtener usuarios que confíen en el contenido y sigan las instrucciones del correo. El correo se envía ya sea desde una dirección de correo electrónico falsa (diseñada para parecerse a un correo auténtico de alguna agencia u organización) o desde un dominio de Internet similar al de una agencia u organización legítima (con algunas pocas variaciones).

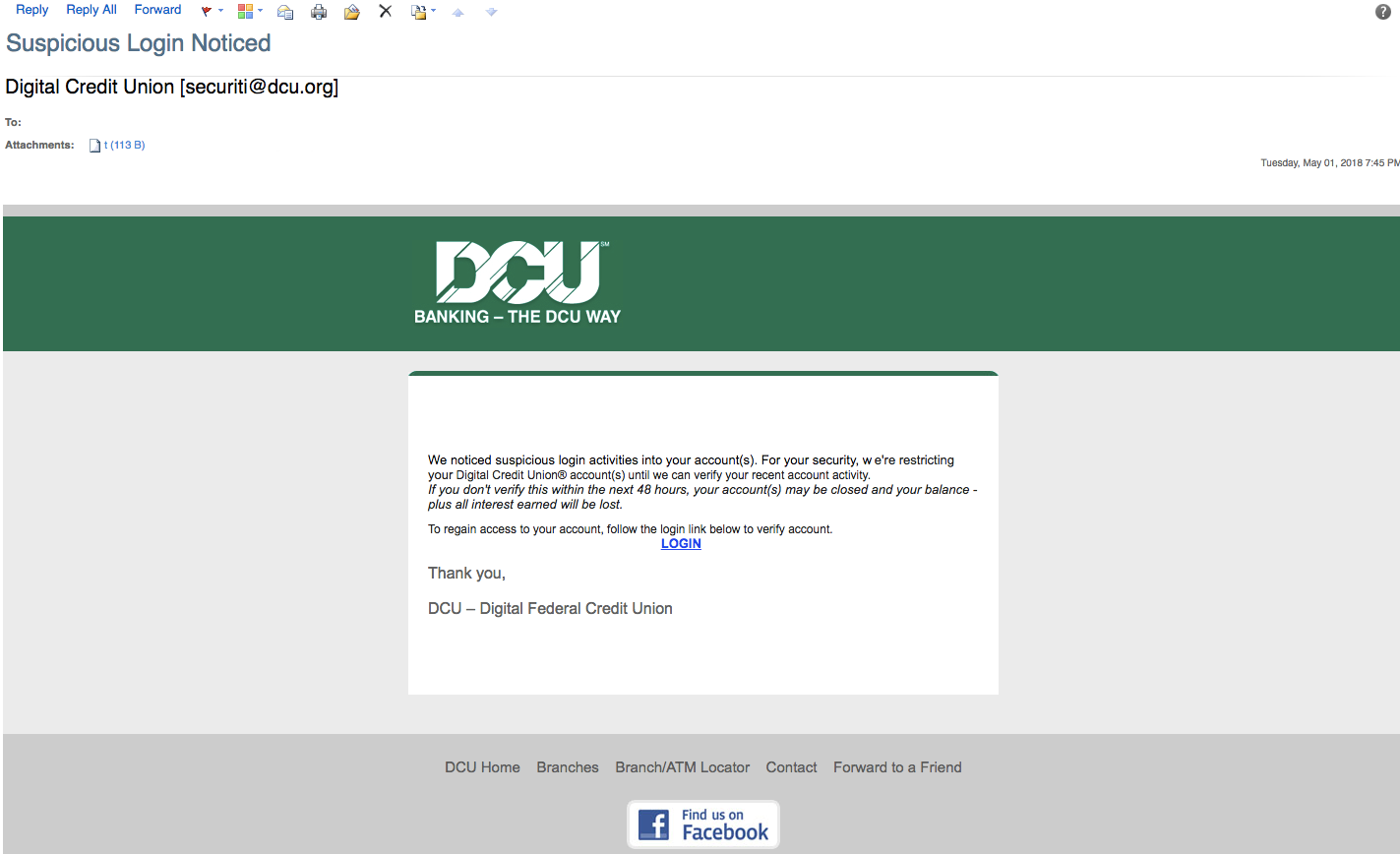

Un método común que se utiliza es el envío de correos electrónicos a los objetivos con un enlace adjunto para que los usuarios le den clic, lo cual podría descargar algún programa maligno en los dispositivos digitales del usuario o redireccionarlos a una página web maliciosa diseñada para robar las credenciales del usuario (phishing). La usurpación de las páginas web (web spoofing) (o la suplantación de direcciones IP [pharming]) son delitos que permiten al delincuente crear páginas web parecidas a las de una organización o agencia y hace que el usuario introduzca sus credenciales. El correo electrónico proporciona diferentes advertencias para provocar miedo, pánico o un sentido de urgencia con el fin de que el usuario responda al correo (y complete las operaciones que se solicitan en el correo electrónico) lo más rápido posible (ver imagen 1), por ejemplo, la necesidad de actualizar información para recibir fondos u otros beneficios, advertencias de actividad fraudulenta en la cuenta del usuario y otros eventos que requieran la atención inmediata del usuario.

Imagen 1. Captura de pantalla de un ataque de correo phishing

Este método no tiene un objetivo en particular, el correo electrónico se envía en masa con el propósito de obtener la mayor cantidad de víctimas posibles. La suplantación de identidad dirigida (spearphishing) es un tipo de phishing. Este tipo de fraude ocurre cuando el perpetrador conoce el funcionamiento interno y las posiciones de los empleados en la compañía, y les envía correos con el fin de que revelen información o envíen dinero a los perpetradores. Otra técnica implica que los delincuentes cibernéticos suplanten la identidad de los ejecutivos de alto nivel en una compañía (ejecutivos de primer nivel de la compañía; director ejecutivo, director de finanzas y director de seguridad), abogados, contadores, y otras posiciones de autoridad y confianza, con el fin de que los empleados les envíen sus fondos. A la suplantación de los ejecutivos de alto nivel se le conoce como la caza de ballenas (whaling) debido a que produce un mayor margen de ganancias.

La compañía estadounidense de juguetes Mattel fue víctima de la caza de ballenas. Los delincuentes cibernéticos responsables de este ataque monitorearon, de manera subrepticia, las redes y comunicaciones de la compañía por meses antes del incidente. Después que se anunció el nombramiento del nuevo director ejecutivo de la empresa (Christopher Sinclair), los delincuentes cibernéticos utilizaron su identidad para perpetrar el ataque. En particular, los delincuentes cibernéticos enviaron un mensaje de texto como Christopher Sinclair en el que solicitaba la autorización de tres millones de dólares a un banco en Wenzhou, China, con el propósito de pagar a un proveedor chino. Debido a que el pedido lo hizo el director ejecutivo de la empresa, el empleado transfirió el dinero, pero luego le informó al respecto. El director ejecutivo de la empresa negó la solicitud. Posteriormente, Mattel contactó a las fuerzas del orden y el Buró Federal de Investigaciones de los Estados Unidos, su banco, y las fuerzas del orden de China (Ragan, 2016). El momento del incidente fue oportuno (el dinero se transfirió en la víspera de una festividad) ya que las autoridades chinas tuvieron tiempo para congelar las cuentas antes que los bancos abrieran. De esta manera, Mattel puedo recobrar su dinero.

¿Sabías que...?

A la suplantación de identidad (phishing) mediante las telecomunicaciones se le conoce como vishing (suplantación mediante llamadas telefónicas fraudulentas) (ya que el mensaje de voz que se almacena en el celular tiene como propósito provocar que el objetivo llame al número del remitente y provea datos personales o financieros). Por otro lado, smishing (suplantación vía SMS) es la suplantación de identidad a través de los mensajes de texto.

El artículo 8 del Convenio sobre Delincuencia Cibernética del Consejo de Europa define fraude informático como «los actos deliberados e ilegítimos que causen un perjuicio patrimonial a otra persona mediante…cualquier introducción, alteración, borrado o supresión de datos informáticos, [o] cualquier interferencia en el funcionamiento de un sistema informático, con la intención fraudulenta o delictiva de obtener ilegítimamente un beneficio económico para uno mismo o para otra persona». Asimismo, dicho delito cibernético se prohíbe en el artículo 11 de la Convención Árabe Relativa a la Lucha contra los Delitos de la Tecnología de la Información.

El fraude informático incluye muchos fraudes en línea que involucran promesas falsas o engañosas de amor o compañía (catphishing, propiedades (mediante falsas herencias) y dinero y fortuna (a través de loterías falsas, inversiones fraudulentas, falsas herencias, etc.). El principal objetivo de dichos fraudes es engañar a la víctima para que revele o, de otro modo, provea información personal o fondos al perpetrador (una forma de fraude por ingeniería social). Esta táctica, tal y como lo indica su nombre, utiliza la ingeniería social (termino que un hacker estadounidense, Ken Mitnick, popularizó), es decir, la práctica de «manipular, engañar, influenciar o estafar a los individuos para que divulguen su información confidencial o realicen actos que beneficiarán, de alguna manera, al ingeniero social» (Maras, 2014, pág. 141).

El fraude informático más conocido involucra la solicitud de un pago por adelantado para completar una transferencia, depósito o otra transacción a cambio de una gran suma de dinero (fraude de pago por adelantado antes conocido como timo 419). Mientras que la historia de los perpetradores cambia (ellos se hacen pasar por funcionarios gubernamentales o bancarios, abogados, etc.), la misma táctica se utiliza para pedir una cantidad pequeña de dinero a cambio de una grande.

Delitos informáticos relacionados con la identidad y correos basura

Además de estas estrategias en línea, los fraudes financieros (o económicos), como fraudes bancarios, de correos electrónicos y de cuentas de crédito y débito también se perpetran en línea. Por ejemplo, los datos de las tarjetas de crédito y débito que se obtuvieron de forma ilícita se venden, difunden y usan en línea. La operación internacional contra la delincuencia cibernética de 2018 permitió el fin de uno de los más conocidos foros de tarjetas de crédito ilícitos en línea, Infraud, que vendía y compartía datos de tarjetas de crédito y débito robadas e información bancaria (DOJ, 2018). La información personal, médica y financiera que se compraba, vendía, y comerciaba en línea se podía utilizar para cometer otros delitos como delitos relacionados con la identidad. De esta forma, a través de este medio, el perpetrador adopta o se apropia ilegalmente de la identidad de la víctima o utiliza la identidad o información que se relaciona con la identidad para propósitos ilícitos (UNODC, s.f.). El tipo de datos que los delincuentes buscan incluye información relacionada con la identidad, como números de identificación (p.ej., número de seguro social en los Estados Unidos), documentos de identidad (p.ej., pasaportes, identificaciones nacionales, licencias de conducir y certificados de nacimientos), y credenciales en línea (es decir, usuarios y contraseñas) (UNODC, 2011, págs. 12-15). Los delitos relacionados con la identidad pueden o puede que no tengan una motivación financiera. Por ejemplo, los documentos de identidades fraudulentas (p.ej., pasaportes) pueden obtenerse en línea para su uso en viajes (UN-CCPCJ, 2017, pág. 4) Este tipo de delitos, así como el fraude económico, son posibles en línea mediante el envío de correos electrónicos no solicitados (correos basura), hojas informativas y mensajes con links a sitios web, que tienen el objetivo de confundir y engañar al usuario para que abran los correos, hojas informativas o le den clic a los links que pueden contener programas malignos diseñados para redirigirlos a las direcciones IP falsas.

Delitos informáticos de derechos de autor y marcas comerciales

El artículo 10 del Convenio sobre Delincuencia Cibernética del Consejo de Europa penaliza los «delitos relacionados con infracciones contra la propiedad intelectual y de los derechos afines». De manera similar, el artículo 17 de la Convención Árabe Relativa a la Lucha contra los Delitos de la Tecnología de la Información prohíbe los «delitos relacionados a los derechos de autor y derechos conexos”. Los derechos de autor «se aplican a....las creaciones literarias y artísticas como los libros, las obras musicales, las pinturas, las esculturas, las películas y las obras realizadas por medios tecnológicos (como los programas informáticos y las bases de datos electrónicas)» (WIPO, 2016, pág. 4).

Existen varios tratados internacionales que se relacionan con la protección de los derechos de autor, incluidos el Convenio de Berna para la Protección de las Obras Literarias y Artísticas de 1886, el Acuerdo sobre los Aspectos de los Derechos de Propiedad Intelectual relacionados con el Comercio de la Organización Mundial de la Propiedad Intelectual (OMPI) de 1994 y el Tratado de la OMPI sobre Derecho de Autor de 1996. Asimismo, existen leyes regionales respecto a la propiedad intelectual. Un claro ejemplo de violación a la protección de derechos de autor es la piratería digital (p.ej., las copias no autorizadas, copia o distribución de una película protegida por las leyes de los derechos de autor).

Las obras con derechos de autor se consideran una forma de propiedad intelectual. Según la OMPI, dicho término se define como las «creaciones de la mente, como invenciones, obras literarias y artísticas, símbolos, nombres e imágenes utilizados en el comercio. El artículo 2, apartado viii, del Convenio que Establece la Organización Mundial de la Propiedad Intelectual (OMPI) de 1967 sostiene que la propiedad intelectual....incluye los derechos relativos a:...las obras literarias, artísticas y científicas,...interpretaciones de los artistas intérpretes y a las ejecuciones de los artistas ejecutantes, a los fonogramas y a las emisiones de radiodifusión,...invenciones en todos los campos de la actividad humana,...descubrimientos científicos,...dibujos y modelos industriales,...marcas de fábrica, de comercio y de servicio, así como a los nombres y denominaciones comerciales,...a la protección contra la competencia desleal y todos los demás derechos relativos a la actividad intelectual en los terrenos industrial, científico, literario y artístico.

Por tanto, la propiedad intelectual incluye no solo los derechos de autor (p.ej., libros, música, películas, programas, etc.), sino también marcas de fábrica (es decir, nombres, símbolos o logos pertenecientes a una marca, servicios o bienes), patentes (es decir, creaciones innovadoras y únicas, invenciones e innovaciones) y secretos comerciales (información importante sobre los procesos y prácticas comerciales que son secretas y que protegen la ventaja competitiva de la compañía). La propiedad intelectual se examina con mayor detalle en el módulo 11 sobre Delincuencia cibernética: delitos contra la propiedad intelectual propiciados por medios cibernéticos.

Actos relacionados con la informática que causan daño personal

Según el Estudio exhaustivo sobre el delito cibernético de la UNODC de 2013, los «actos relacionados con la informática que causan daño personal» incluyen «el uso de un sistema informático para hostigar, abusar, amenazar, acosar o causar miedo o intimidación a una persona» (17). Algunos ejemplos de estos tipos de delitos cibernéticos son el «acecho cibernético, el hostigamiento cibernético y el ciberacoso. Estos delitos cibernéticos no están incluidos en los tratados de delincuencia cibernética regionales ni multilaterales (p.ej., el Convenio sobre Delincuencia Cibernética, la Convención sobre Seguridad Cibernética y Protección de Datos Personales. de la Unión Africana, y la Convención Árabe Relativa a la Lucha contra los Delitos de la Tecnología de la Información).

El acecho cibernético, el hostigamiento cibernético y el ciberacoso son términos que se han utilizado de manera intercambiable. Algunos países hacen referencia a cualquier acto que involucra a un niño como víctima o delincuente como ciberacoso (p.ej., Australia y Nueva Zelanda), mientras que algunos estados dentro de los Estados Unidos utilizan dicho término para referirse a todo acto que se perpetra por niños en contra de niños. Otros países no utilizan el término ciberacoso sino el término hostigamiento cibernético o acecho cibernético u otros términos como acoso laboral (en Australia y Alemania) para describir el ciberacoso (el Parlamento Europeo, los Derechos del Ciudadano y los Asuntos Constitucionales, 2016, págs. 24-25), y otros países no usan ninguno de estos términos. Por ejemplo, con respecto al último, según el artículo 9, inciso 1 de la Ley de Delincuencia Cibernética de 2015, Jamaica prohíbe «la comunicación maliciosa o delictiva» que penaliza el uso de «(a)...computadoras para el envió de cualquier tipo de datos (ya sea por mensaje u otro medio) obscenos, que se consideren una amenaza, o de carácter amenazador y (b) que tenga la intención de causar, o no le importa si el envió de datos causa, molestias, inconvenientes, angustia, o ansiedad a esa o cualquier otra persona."

¿Sabías que...?

En 2017, se sentenció y arrestó a Latoya Nugent, una activista de los derechos humanos, por la violación de la sección 9 de la Ley de Delincuencia Cibernética de 2015 de Jamaica. Posteriormente, se retiraron los cargos. Esta sección de la ley, que prohíbe las comunicaciones maliciosas en línea, ha sido criticada ya que restringe la libertad de expresión sin justificación alguna (Barclay, 2017) Una sección similar de la legislación de Kenia (sección 29 de la Ley de Comunicación e Información de Kenia) se derogó ya que una corte nacional la observó como inconstitucional debido a su lenguaje vago e impreciso y su falta de claridad en los tipos de expresión (o formas de expresarse) que se podrían considerar como ilegales según la Ley (Geoffrey Andare contra el Fiscal General y dos otros, 2016).

¿Quieres saber más?

Consulte el Módulo 3 sobre Delincuencia cibernética: marcos jurídicos y derechos humanos, a fin de encontrar una discusión sobre la relación entre las leyes sobre delitos cibernéticos y los derechos humanos.

Mientras que no exista una definición universalmente aceptada para estos tipos de delitos cibernéticos, las siguientes definiciones, que incluyen los elementos esenciales de dichos delitos, se utilizan en el presente y otros módulos de la serie de módulos universitarios E4J (Maras, 2016):

- Acecho cibernético. El uso de las tecnologías de la información y comunicación (TIC) para cometer una serie de actos de manera reiterada con el fin de hostigar, atacar, amenazar, asustar, o abusar de forma verbal a un individuo (o individuos).

- Hostigamiento cibernético. El uso de las tecnologías de la información y comunicación (TIC) para humillar, acosar, atacar, amenazar, asustar, ofender o abusar de forma verbal de un individuo (o individuos) intencionalmente.

- Ciberacoso. El uso de las tecnologías de la información y comunicación (TIC) por niños para humillar, acosar, insultar, hostigar, asustar, ofender, acosar, abusar o de cualquier forma atacar a otro niño o niños.

La diferencia entre estos tipos de delitos cibernéticos es la edad de los perpetradores (es decir, solo los niños son víctimas y delincuentes del ciberacoso), y la intensidad y prevalencia del delito (el acecho cibernético involucra una serie de incidentes a lo largo del tiempo, mientras que el hostigamiento cibernético puede implicar uno o más incidentes). Estos delitos cibernéticos y sus diferencias se examinan con mayor detalle en el módulo 12 sobre Delincuencia cibernética: delitos cibernéticos interpersonales.

Instigación o «captación de niños con fines sexuales» de niños

Las tecnologías de información y comunicación se utilizan para facilitar la captación de niños con fines sexuales. La captación de niños con fines sexuales es un proceso en el que se promueve la compenetración y confianza mediante el desarrollo de una relación emocional con la víctima (Maras, 2016, pág. 244). Según Whittle et al. (2013), «la captación de niños con fines sexuales varia de forma considerable, en estilo, duración e intensidad y en la mayoría de los casos, refleja la personalidad y comportamiento del delincuente» (pág. 63). El delincuente puede manipular a la víctima mediante el uso de una variedad de tácticas de poder y control que incluyen (entre otras): adulación, regalos, aislamiento, intimidación, amenazas o fuerza (Berlinger y Conte, 1990; O’Connell, 2003; Mitchell, Finkelhor, y Wolak, 2005; Ospina et al., 2010; Maras, 2016) así como fingir intereses compartidos o construir la confianza al imitar el aparente sentido de aislamiento. La captación de niños con fines sexuales puede ocurrir en las plataformas de las redes sociales, los correos electrónicos, las salas de chat, mediante los mensajes de textos y aplicaciones, entre otras áreas. Una investigación de la BBC de 2017 reveló que la app Periscope, que permite emitir en directo en cualquier parte del mundo, estaba siendo utilizada por perpetradores para captar niños con fines sexuales. Los perpetradores que se ponían en contacto con los niños que retransmitían en directo hacían comentarios sexualizados sobre ellos y algunos incluso pedían a los niños que se quitaran la ropa (BBC, 2017).

Siguiente: Delitos relacionados con contenido

Siguiente: Delitos relacionados con contenido

Volver al inicio

Volver al inicio