Este módulo es un recurso para los catedráticos

Grupos delictivos que participan en los delitos cibernéticos organizados

Los delitos cibernéticos organizados pueden incluir grupos delictivos organizados que participan en el delito cibernético y delincuentes cibernéticos u otros grupos que no cumplen los criterios establecidos en la Convención contra la Delincuencia Organizada, que realizan actividades típicamente asociadas con la delincuencia organizada. En cuanto al primer tipo de delitos cibernéticos organizados, hay pruebas de que los grupos delictivos organizados tradicionales participan en delitos cibernéticos (UNODC, 2013; UNODC, 2012). Los estudios también han demostrado que los grupos delictivos organizados han aprovechado las oportunidades que les brinda la tecnología de la información y la comunicación para cometer delitos cibernéticos. En particular, las investigaciones han demostrado que los grupos delictivos organizados han utilizado la tecnología de la información y la comunicación para explotar los nuevos mercados delictivos en línea (p. ej., los juegos de azar en internet) (Wang y Antonopoulos, 2016; Kshteri, 2010). Por ejemplo, en 2016, los miembros de la Camorra y 'Ndrangheta fueron detenidos por su participación en una red de apuestas por internet (OCCRP, 2016; Reuters, 2016). Además, los grupos delictivos organizados también han participado en los delitos cibernéticos para facilitar las actividades de la delincuencia organizada fuera de internet. Por ejemplo, un grupo delictivo organizado que traficaba drogas contrató a hackers informáticos para acceder a los sistemas de tecnología de la información del puerto de Amberes (Bélgica) que albergaban datos sobre contenedores (Bateman, 2013; Glenny, 2017).

Los grupos delictivos organizados que participan en los delitos cibernéticos organizados pueden o no operar exclusivamente en el ciberespacio. De hecho, en los estudios se ha ampliado el concepto de delincuencia organizada para incluir actividades impulsadas por algún beneficio directo o indirecto que se producen total o parcialmente en línea (Grabosky, 2007; Broadhurst, et al., 2014). Por lo tanto, estos grupos pueden operar parcial, única o predominantemente en línea. Si bien han habido casos de redes que se han formado u operado exclusiva o predominantemente en línea (p. ej., Shadowcrew; para información sobre estos tipos de redes, consulte Leukfeldt, Kleemans y Stol, 2017; Leukfeldt, Kleemans y Stol, 2016a; Leukfeldt, Kleemans y Stol, 2016b, Choo y Smith, 2008; y Choo, 2008), las investigaciones sobre la creación y el desarrollo de redes de delincuencia cibernética organizada han demostrado que la proximidad geográfica y los contactos fuera de internet desempeñan un papel importante en la formación y la expansión (mediante el reclutamiento) de estas redes (Broadhurst et al, 2014; Leukfeldt, Kleemans y Stol, 2017; Leukfeldt, Lavorgna y Kleemans, 2017, págs. 292 y 293).Por ejemplo, en Europa Oriental se han identificado centros de actividades y redes de delitos cibernéticos organizados (Bhattacharjee, 2011; Kshetri, 2013; Broadhurst et al., 2014, pág. 3). Además, Europol (2018) reveló que «grupos delictivos organizados de África Occidental realizan estafas basadas en la ingeniería social dirigidas a los ciudadanos de la UE» (pág. 13).

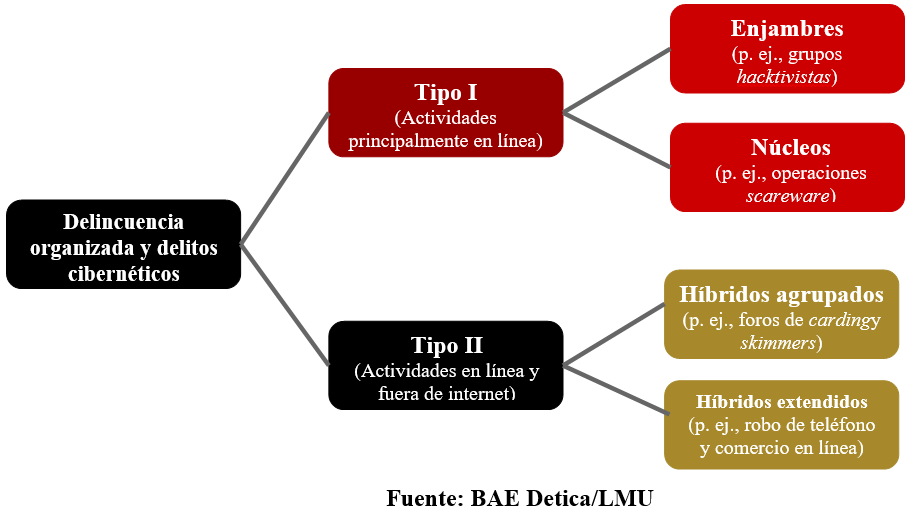

Todavía se desconoce en gran medida el alcance de la organización de los delitos cibernéticos organizados (Lavorgna, 2016). Las pruebas empíricas sobre la estructura de los delitos cibernéticos organizados, los grupos implicados en este tipo de delitos y los tipos de delitos cibernéticos cometidos son escasas (UNODC, 2013, pág. 45). No obstante, se han creado tipologías a partir de los datos disponibles sobre los vínculos entre la delincuencia organizada y el delito cibernético, basados en el «grado de participación de los grupos en las actividades en línea, en oposición a las actividades fuera de internet, y la estructura de las asociaciones dentro del grupo» (BAE SystemsDetica y Universidad Metropolitana de Londres, 2012, citado en UNODC, 2013, pág. 46). En particular, se identificaron tres tipos generales de grupos: los grupos que operan predominantemente en línea y cometen delitos cibernéticos (Tipo I), los que operan fuera de internet y en línea y que participan en delitos y delitos cibernéticos (Tipo II) (consulte la imagen 1) y los que solo utilizan la tecnología de la información y lacomunicacion para facilitar delitos fuera de internet (Tipo III, no aparece en la imagen 1).

Imagen 1: Tipos de grupos delictivos que participan en los delitos cibernéticos organizados

Fuente: Imagen obtenida de la UNODC (2013, pág. 46).

Se hace otra distinción entre cada tipo de grupo (BAE SystemsDetica y Universidad Metropolitana de Londres, 2012; UNODC, 2013; Broadhurst et al., 2014):

- Los grupos del Tipo I pueden dividirse a su vez en enjambres (es decir, grupos menos estructurados que operan principalmente en línea) y nodos (es decir, grupos más estructurados que operan principalmente en línea). Los enjambres son asociaciones a corto plazo, formados para un propósito específico y que se disuelven después de alcanzar sus objetivos (BAE SystemsDetica y Universidad Metropolitana de Londres, 2012).

- Los grupos del Tipo II pueden ser divididos en grupos híbridos agrupados (es decir, grupos pequeños que se agrupan en torno a ciertos delitos y delitos cibernéticos, métodos de operación y tácticas o ubicación) e híbridos extendidos (es decir, grupos menos definidos y altamente complejos que operan en línea y fuera de internet).

- Los grupos del Tipo III pueden ser jerarquías (es decir, grupos delictivos organizados tradicionales que utilizan a otros para facilitar sus actividades fuera de internet utilizando la tecnología de la información y lacomunicacion) y agregados (es decir, grupos transitorios y poco organizados que utilizan la tecnología de la información y lacomunicacion por razones limitadas y específicas para facilitar las actividades fuera de internet).

Ciertos grupos delictivos que participan en los delitos cibernéticos organizados desafían las nociones tradicionales de la delincuencia organizada. Considerando , por ejemplo, la definición de delincuencia organizada incluida en la Convención de las Naciones Unidas contra la Delincuencia Organizada Transnacional. La definición incluye el requisito de que el grupo exista «por un período de tiempo»; sin embargo, este período no está definido en la Convención y la interpretación de «período de tiempo» ha variado. Por otra parte, el grupo no necesita continuidad en su composición. En vista de ello, ¿cumpliría un enjambre con este requisito?

Los individuos dentro de estos grupos tienen varias funciones y niveles de importancia. Algunos individuos se consideran esenciales para el grupo y sus operaciones, mientras que otros se consideran no esenciales, incluso prescindibles. Entre los primeros figuran el líder y algunos miembros principales que son fundamentales para el éxito de las actividades del grupo, lo que depende del delito cibernético (o los delitos cibernéticos) que se cometa (p. ej., programadores, especialistas en intrusión, expertos técnicos, mineros de datos y especialistas en finanzas, por citar algunos) (Centro Nacional de Seguridad Cibernética, 2017, págs. 5 y 6; UNODC, 2013, pág. 46). Esto último se ha observado, por ejemplo, con las mulas de dinero. Estas personas (con o sin su consentimiento) son reclutadas por delincuentes y trabajan para ellos, transfieren bienes entre terceros y han sido utilizadas para lavar dinero (Maras, 2016).

En 2018, un grupo criminal que participaba en delitos cibernéticos organizados se vio involucrado en un ataque que puso en riesgo el correo electrónico empresarial (similar al spear phishing y al whaling[suplantación de individuos y de ‘peces gordos’, respectivamente], que se trata en Delitos Cibernéticos Módulo 2: Tipos Generales de Delitos Cibernéticos), que engañó a los objetivos para que transfirieran dinero a los autores de este delito cibernético, quienes se hacían pasar por entidades legítimas con las que trabajaban las empresas (consulte Operation Wire Wire, FBI, 2018). En este incidente, se ofrecía a las mulas de dinero dentro de los Estados Unidos un trabajo para realizar transferencias electrónicas o se las reclutó para crear compañías ficticias y abrir cuentas bancarias para que las compañías ficticias recibieran el producto del fraude en línea. Una vez que el dinero era transferido a las cuentas bancarias controladas por la mula de dinero, esta se quedaba con una parte del producto (acordado con su reclutador o los miembros del grupo) y transfería el dinero a un banco en Polonia o China (Neil, 2018). Las mulas de dinero y otros que no son los miembros principales de los grupos de delincuentes cibernéticos que se dedican a actividades de delincuencia organizada son transitorios y participan en las actividades del grupo solo cuando es necesario o hasta que cumplen su propósito.

Koobface

Los delincuentes cibernéticos organizados utilizaron Koobface (anagrama para Facebook), un programa parásito diseñado para propagarse a través de las plataformas de redes sociales. Este programa malicioso se propagó enviando mensajes a través de las redes sociales a los usuarios desde las cuentas infectadas de sus amigos. Este mensaje contenía un enlace a un vídeo. Cuando los usuarios hacían clic en el enlace del mensaje, se les conducía a un sitio web con dicho vídeo. Una vez en ese sitio, se les pedía a los usuarios que descargaran una actualización o un códec de vídeo para poder ver el vídeo, que era en realidad el programa malicioso. Este programa tenía muchas funciones diferentes, entre ellas su capacidad de recolectar datos y claves de licencia de los sistemas infectados, redirigir el tráfico de internet con fines de lucro y descargar contenido a los sistemas de los usuarios.

¿Desean saber más?

Para más información, consulte Richmond, Riva (2012). Web Gang Operating in the Open. New York Times, 16 de enero de 2012.

La jurisprudencia ha demostrado que los delincuentes cibernéticos o los miembros de grupos delictivos organizados que se dedican al delito cibernético han sido acusados de delitos utilizados para procesar a delincuentes organizados. Por ejemplo, en Estados Unidos, los miembros activos de los mercados ilícitos en línea (p. ej., Carders.su, AlphaBay) han sido acusados de delitos de conspiración o de extorsión. La conspiración constituye la participación en un grupo delictivo organizado, de acuerdo con la Convención de las Naciones Unidas contra la Delincuencia Organizada Transnacional. La extorsión es en principio un delito común (consulte Delincuencia Organizada Módulo 2 de la serie de módulos universitarios de E4J).

Los mercados ilícitos en línea (o mercados oscuros) han sido considerados como una empresa criminal, «un grupo de individuos con una jerarquía identificada, o una estructura comparable, involucrados en una actividad criminal significativa» (FBI, s. f.). Los foros en línea, como los ya desaparecidos AlphaBay, DarkMarket, Darkode y Carder.su, tienen jerarquías claramente definidas (administradores, moderadores y clasificación de miembros basada en privilegios) (Maras, 2016). Los individuos que buscan acceder a estos foros tienen que hacer que los miembros existentes los recomienden (ICE, 2017). Lo mismo ocurre con otros mercados ilícitos en línea que ya no existen. Un ejemplo de ello es Silk Road, un sitio de la web oscura (ahora desaparecido) que vendía, principalmente, drogas ilícitas y que también se consideraba una empresa delictiva. El administrador del sitio, Ross Ulbricht, obtenía un porcentaje de cada venta, regulaba y controlaba estrictamente la actividad del sitio, utilizaba moderadores para vigilar y hacer cumplir las normas del sitio y actuaba en caso de que esas normas no se cumplieran (Estados Unidos contra Ross William Ulbricht; 2016; Maras, 2016). Esta imposición de las normas es esencial, ya que el éxito de los mercados oscuros depende esencialmente de «la confianza [que] es fundamental cuando se confía en otros en situaciones de alto riesgo y vulnerabilidad para entregar bienes y servicios, especialmente cuando las transacciones son de naturaleza ilícita. Las víctimas de falta de entrega o de falsificación no pueden denunciar este hecho a la policía porque han participado en una conducta ilícita» (Maras, 2016, pág. 344).

¿Sabían que...?

El procesamiento por parte de los Estados Unidos contra Ross William Ulbricht atrajo la atención mundial a la web oscura y a los activos ilícitos que se producen en este espacio.

¿Desean saber más sobre Silk Road?

Lean:

- Estados Unidos contra Ross William Ulbricht (2016), Sobre Expediente de Apelación del Tribunal de Distrito de los Estados Unidos para el Distrito Sur de Nueva York para los Estados Unidos de América (Caso 15-1815).

- Estados Unidos contra Ross William Ulbricht, Denuncia Penal, Declaración Jurada del agente del FBI Christopher Tarbell, (Nueva York, Tribunal del Distrito del Sur de Nueva York, 2013).

- Para casos similares, consulte el portal SHERLOC de la UNODC.

Siguiente: Actividades de los delitos cibernéticos organizados

Siguiente: Actividades de los delitos cibernéticos organizados

Volver al inicio

Volver al inicio